Le contrôle d'accès au réseau expliqué

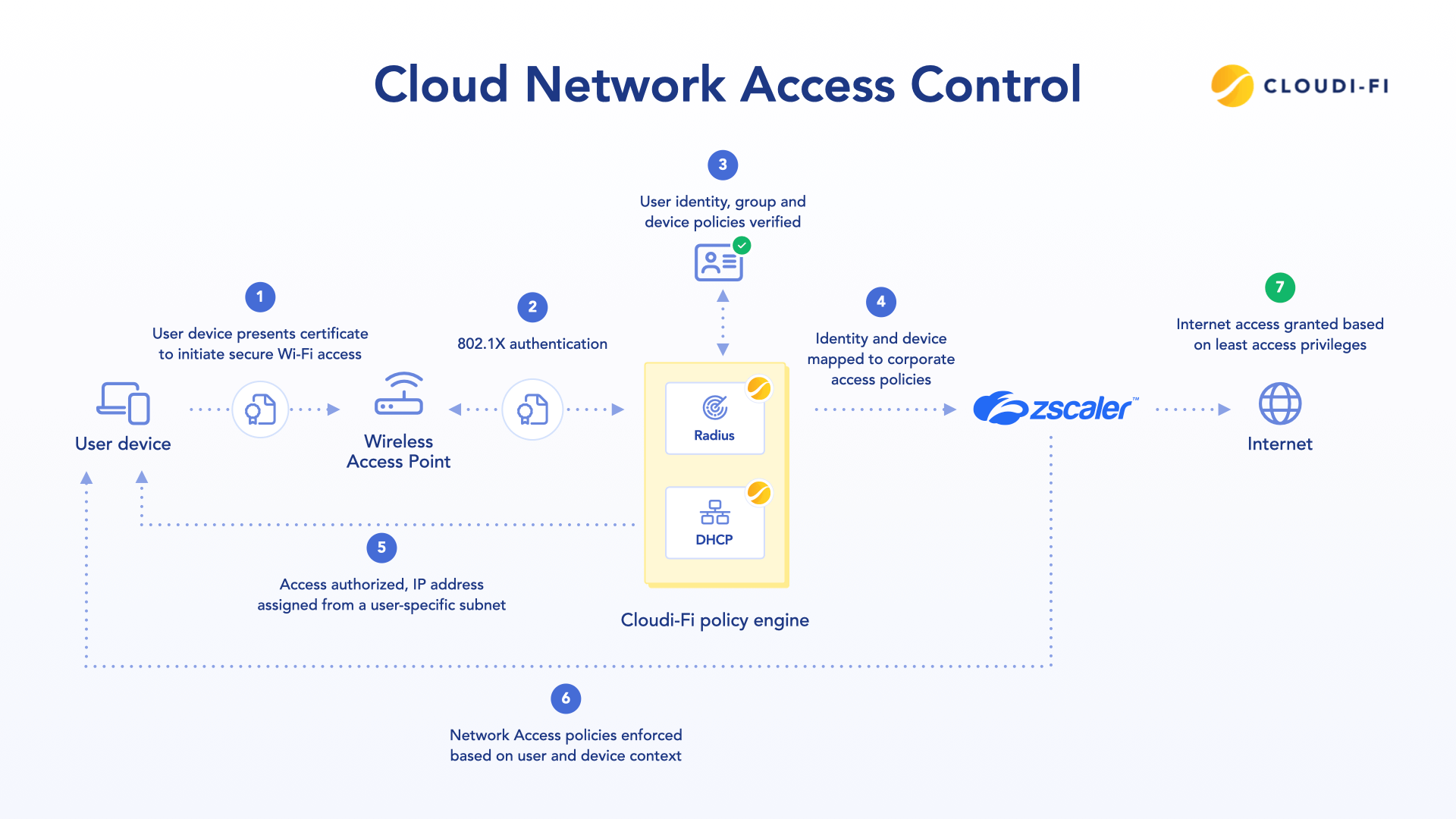

Le contrôle d'accès au réseau (NAC) est un cadre de cybersécurité qui gère les utilisateurs et les appareils qui peuvent se connecter au réseau d'une organisation. Il fonctionne en authentifiant les identités, y compris en gérant les identités des utilisateurs, à l'aide de méthodes d'authentification telles que 802.1X, RAYONet des certificats, en vérifiant la conformité des appareils et en appliquant des politiques d'accès pour empêcher les terminaux non autorisés ou risqués d'entrer.

Un système NAC agit comme une solution de sécurité qui s'intègre aux outils de gestion du réseau pour vérifier l'identité des utilisateurs et appliquer les politiques de sécurité.

À mesure que les réseaux s'étendent avec le télétravail, les appareils IoT et les services cloud, la sécurité périmétrique traditionnelle ne suffit plus. Le NAC fournit une visibilité et un contrôle centralisés, prenant en charge les modèles de sécurité modernes tels que Confiance zéro.

Ce que fait le NAC

Le NAC garantit que seuls les appareils et utilisateurs autorisés et conformes peuvent accéder aux ressources sensibles. Il combine :

- Authentification: vérifie l'identité de l'utilisateur ou de l'appareil pour authentifier les utilisateurs et les appareils (mots de passe, authentification multifacteur (MFA), certificats numériques).

- Autorisation: accorde l'accès uniquement aux ressources approuvées en fonction des rôles et des politiques, et attribue des niveaux d'accès en fonction de l'état de conformité.

- Contrôles de conformité des appareils: garantit que les terminaux, y compris les appareils des employés, répondent aux normes de sécurité (antivirus, correctifs, cryptage).

- Surveillance continue: suit le comportement des appareils une fois l'accès accordé et peut mettre en quarantaine les terminaux à risque, en fournissant un accès restreint aux appareils non conformes jusqu'à ce que les exigences soient remplies.

En résumé, Le NAC applique les politiques afin que seuls les appareils conformes et les utilisateurs authentifiés puissent accéder aux ressources du réseau, protégeant ainsi l'infrastructure de l'organisation.

Comment fonctionne le NAC

- Détection d'appareils: le NAC identifie tout appareil se connectant via un câble, une connexion sans fil ou un VPN. Chaque tentative d'accès est enregistrée et évaluée.

- Vérification de l'identité: Le serveur d'accès réseau reçoit la demande d'accès et lance l'authentification à l'aide de méthodes telles que 802.1X, RADIUS ou Active Directory.

- Évaluation des politiques: le serveur de politiques évalue les attributs des utilisateurs et des appareils, tels que le niveau de sécurité, le rôle, l'emplacement et l'heure, afin de déterminer la conformité.

- Exécution: Sur la base de l'évaluation, le système NAC accordera l'accès, refusera l'accès ou fournira un accès limité. Les appareils non conformes peuvent se voir refuser l'accès et entrer réseau de quarantaine. Ce n'est qu'après des contrôles réussis que les utilisateurs ou les appareils peuvent accéder aux ressources du réseau.

- Surveillance continue: Les appareils sont soumis à des contrôles de sécurité continus.

Principales caractéristiques des solutions de contrôle d'accès réseau

- Authentification et autorisation: applique des contrôles d'identité stricts et un accès avec le moindre privilège.

- Évaluation de la conformité et de la posture des terminaux: Bien que les contrôles de conformité soient appliqués aux points de terminaison du réseau, ils ne sont pas universels pour tous. L'IoT/OT sans tête et de nombreux appareils BYOD/Guest ne peuvent souvent pas exécuter un agent de posture et ne bénéficient donc que d'un profilage et d'un accès restreint, au lieu d'une évaluation complète de la posture.

- Visibilité du réseau: Découvre tous les terminaux connectés, y compris le Shadow IT et l'IoT. Le NAC offre une visibilité réseau accrue sur tous les appareils connectés et terminaux.

- Application granulaire des politiques: ajuste l'accès par rôle, type d'appareil, lieu et heure.

- Quarantaine et automédication: isole les appareils compromis ou non conformes et guide les utilisateurs dans la résolution des problèmes.

- Intégration avec les outils de sécurité: Fonctionne avec les frameworks SIEM, EDR et Zero Trust. Le NAC s'intègre à l'infrastructure réseau et aux listes ACL dynamiques/téléchargeables ou aux balises de politique en fonction de la plateforme. listes pour contrôler l'accès.

Types de NAC

- NAC de pré-admission (également connu sous le nom de contrôle du réseau de pré-admission): les appareils sont vérifiés avant de rejoindre le réseau afin de garantir leur conformité aux politiques de sécurité et une autorisation appropriée ; hautement sécurisé mais susceptible de retarder l'accès.

- NAC après l'admission: les appareils se connectent d'abord mais sont surveillés en permanence pour garantir la sécurité du réseau après leur admission ; cette approche permet d'ajuster dynamiquement les niveaux d'accès en fonction des rôles des utilisateurs ou de l'état de l'appareil, en appliquant les politiques de sécurité selon les besoins.

- Contrôle d'accès basé sur les rôles (RBAC): attribue l'accès et les autorisations aux utilisateurs par rôle d'utilisateur (par exemple, personnel des ressources humaines, invités, capteurs IoT), régule l'accès aux ressources du réseau et établit des protocoles d'authentification.

- Contrôle d'accès basé sur le temps: limite la disponibilité du réseau à des heures définies pour les sous-traitants ou les systèmes sensibles ; peut être appliqué aux réseaux sans fil et peut imposer un accès réseau limité pour certains utilisateurs ou appareils, tels que les invités ou les terminaux non conformes.

Avantages du contrôle d'accès au réseau

- Une sécurité renforcée: bloque les accès non autorisés, protège les données sensibles et empêche les mouvements latéraux.

- Visibilité améliorée: Inventaire complet des appareils, y compris IoT et BYOD.

- Conformité réglementaire: prend en charge les parties de contrôle d'accès et de journalisation. D'autres couches (chiffrement, DLP, gouvernance) sont encore nécessaires.

- Coûts de violation réduits : L'automatisation réduit la charge de travail informatique et accélère la réponse aux incidents.

- BYOD et activation du travail à distance: prend en charge en toute sécurité les appareils personnels et hors site en mettant en œuvre des solutions NAC pour garantir la sécurité du réseau et appliquer les politiques de sécurité pour tous les appareils.

- Gestion simplifiée: Le contrôle centralisé des politiques réduit la complexité et les erreurs humaines.

En résumé, les organisations mettent en œuvre des solutions NAC pour s'aligner sur leur politique de sécurité et garantir la sécurité du réseau.

Cas d'utilisation courants

- Gestion du BYOD: Appliquez les normes de sécurité aux ordinateurs portables et aux smartphones personnels.

- Accès pour les invités: Fournissez un accès Internet isolé aux visiteurs tout en protégeant les actifs internes.

- Accès par des tiers et des sous-traitants:Autorisations limitées dans le temps et basées sur les rôles pour les fournisseurs et les partenaires.

Gestion des appareils IoT et sécurisation des dispositifs médicaux

Alors que les entreprises connectent de plus en plus d'appareils IoT et médicaux à leurs réseaux d'entreprise, le besoin d'un contrôle d'accès réseau (NAC) robuste devient essentiel. Ces appareils ne disposent souvent pas de fonctionnalités de sécurité intégrées, ce qui en fait des cibles attrayantes pour les attaquants à la recherche d'un accès non autorisé. Les solutions NAC aident les entreprises à gagner en visibilité sur tous les appareils connectés en les découvrant et en les profilant automatiquement afin de déterminer leur type, leur comportement et leur niveau de risque.

Parce que de nombreux appareils IoT et médicaux ne sont pas compatibles avec les technologies traditionnelles méthodes d'authentification telles que 802.1X, le NAC applique des politiques d'accès basées sur le profilage et la segmentation des appareils plutôt que sur l'authentification basée sur l'utilisateur. Cela garantit que seuls les appareils autorisés et conformes peuvent communiquer avec les parties sensibles du réseau. Pour les dispositifs médicaux, qui traitent fréquemment des données sensibles des patients, la NAC fournit une couche de contrôle essentielle : elle permet d'isoler les appareils non conformes ou inconnus et de minimiser l'exposition aux menaces potentielles. En combinant la découverte, le profilage et l'application des politiques, le NAC aide les entreprises à protéger les ressources du réseau, à maintenir la conformité et à réduire le risque de violations provenant de l'IoT et des dispositifs médicaux.

Accès des invités et sécurité du réseau

Autoriser l'accès des invités à un réseau d'entreprise peut présenter des risques de sécurité importants s'il n'est pas correctement géré. Les solutions de contrôle d'accès réseau (NAC) permettent de relever ces défis en fournissant un accès sécurisé et segmenté aux clients sans compromettre la protection globale du réseau. Contrairement aux appareils d'entreprise, les utilisateurs invités se connectent généralement à des appareils personnels non gérés qui ne peuvent pas être soumis à des contrôles de posture tels que la vérification de l'antivirus ou du pare-feu.

Au lieu d'appliquer la conformité, le NAC se concentre sur la segmentation, en identifiant automatiquement les connexions des clients et en les limitant à des zones réseau isolées ou à un accès Internet uniquement. Cela empêche les clients d'accéder aux systèmes sensibles de l'entreprise tout en leur permettant de bénéficier de la connectivité dont ils ont besoin. Bien que des méthodes telles que l'authentification par certificat ou multifacteur ne soient pas toujours réalisables pour les invités, le NAC peut toujours appliquer des politiques d'accès personnalisées en fonction du rôle de l'utilisateur, du type d'appareil ou de la méthode de connexion.

En isolant le trafic des clients et en imposant des limites d'accès claires, les entreprises peuvent offrir une connectivité pratique aux clients tout en maintenant des contrôles de sécurité stricts sur l'ensemble du réseau de l'entreprise.

Réponse aux incidents et sécurité du réseau

En cas d'incident de sécurité, un confinement et une réponse rapides sont essentiels pour protéger les ressources du réseau. Les solutions de contrôle d'accès réseau (NAC) jouent un rôle de soutien dans la réponse aux incidents en aidant les entreprises à identifier et à isoler rapidement les appareils compromis afin d'empêcher leur propagation. Bien que le NAC ne remédie pas directement aux terminaux infectés ou compromis, il peut appliquer automatiquement les contrôles d'accès, en limitant les appareils concernés à la mise en quarantaine des réseaux ou en les empêchant d'accéder à des systèmes critiques. Dans certains cas, les solutions NAC fournissent également des portails d'autoréparation qui guident les utilisateurs à travers les étapes de sécurité requises avant de retrouver l'accès.

Le NAC améliore la visibilité en corrélant l'identité des appareils, les informations utilisateur et les détails de connexion (tels que le port du commutateur ou le point d'accès), fournissant ainsi aux équipes de réponse aux incidents un contexte précieux lorsqu'elles enquêtent sur les événements de sécurité. Cependant, l'analyse détaillée des programmes malveillants et la correction complète s'appuient généralement sur des outils de détection et de réponse des terminaux (EDR) ou de gestion des informations et des événements de sécurité (SIEM).

En intégrant la NAC à leurs flux de travail de réponse aux incidents, les entreprises peuvent renforcer leurs efforts de confinement, accélérer la reprise et s'assurer que seuls les appareils autorisés et conformes restent connectés pendant et après un événement de sécurité.

Sécurité NAC et Zero Trust

Le contrôle d'accès au réseau (NAC) joue un rôle fondamental dans la mise en œuvre d'un Architecture Zero Trust — le modèle de sécurité « ne jamais faire confiance, toujours vérifier ». Le NAC régit l'accès au niveau du réseau, en déterminant qui et qui peut rejoindre le réseau local, le WLAN ou le VPN de l'entreprise. En surveillant en permanence les appareils connectés, en appliquant la segmentation et en vérifiant la conformité des appareils, le NAC garantit que seules les entités autorisées et fiables bénéficient de la connectivité réseau.

Accès réseau Zero Trust (ZTNA), quant à elle, régit l'accès au niveau des applications, en contrôlant qui ou quoi peut accéder à des applications SaaS ou privées spécifiques en fonction de l'identité et du contexte. Bien que la NAC et la ZTNA opèrent à différents niveaux, elles constituent des éléments complémentaires d'une stratégie Zero Trust complète.

Ensemble, le NAC constitue la première ligne de défense au niveau du périmètre du réseau, tandis que le ZTNA étend le contrôle d'accès granulaire aux applications, créant ainsi un cadre Zero Trust unifié de bout en bout qui protège à la fois les ressources du réseau et des applications.

Si vous souhaitez en savoir plus sur la façon dont les authentifications NAC et 802.1X fonctionnent ensemble, lisez notre introduction à l'authentification 802.1X et NAC avec Cloudi-Fi Cloud RADIUS.

FAQ

Le NAC sera-t-il remplacé par Zero Trust ?

Le contrôle d'accès au réseau (NAC) n'est pas remplacé par Zero Trust ; au contraire, Le NAC constitue un élément fondamental de la sécurité Zero Trust architectures. La NAC fournit la visibilité, le contrôle et l'application continus nécessaires à la mise en œuvre efficace des principes Zero Trust. En vérifiant en permanence les niveaux de confiance, en appliquant la segmentation et en s'intégrant aux fournisseurs d'identité et aux solutions Zero Trust Network Access (ZTNA), le NAC contribue à garantir que seuls les utilisateurs et appareils autorisés et conformes peuvent accéder aux ressources du réseau. De cette manière, le NAC complète et renforce les stratégies Zero Trust au lieu d'être supplanté par celles-ci.