Introduction

Le Wi-Fi d’entreprise a longtemps été perçu comme une frontière de confiance : une fois connecté, l’accès suivait automatiquement. Les réseaux modernes remettent ce principe en question. Les applications cloud, le travail à distance et l’usage du BYOD réduisent la pertinence de la localisation réseau comme facteur de confiance.

Le modèle Open SSID associé au Zero Trust Network Access (ZTNA) dissocie la connectivité de l’autorisation. Le Wi-Fi assure le transport chiffré, tandis que Cloudi-Fi et le ZTNA contrôlent l’accès selon l’identité, la posture du terminal et son contexte. Cette approche maintient un haut niveau de sécurité sans complexifier l’onboarding ou l’accès Wi-Fi Guest.

Pourquoi l’ancien modèle Wi-Fi ne fonctionne-t-il plus

Le Wi-Fi traditionnel reposait sur la localisation réseau et l’usage de clés pré-partagées ou d’identifiants 802.1X. Il supposait qu’une connexion équivalait à de la confiance, créant des lacunes dans les environnements actuels. Les principaux défis incluent :

- Applications Cloud contournant les contrôles réseau locaux.

- Utilisateurs et terminaux mobiles se connectant depuis des lieux imprévisibles.

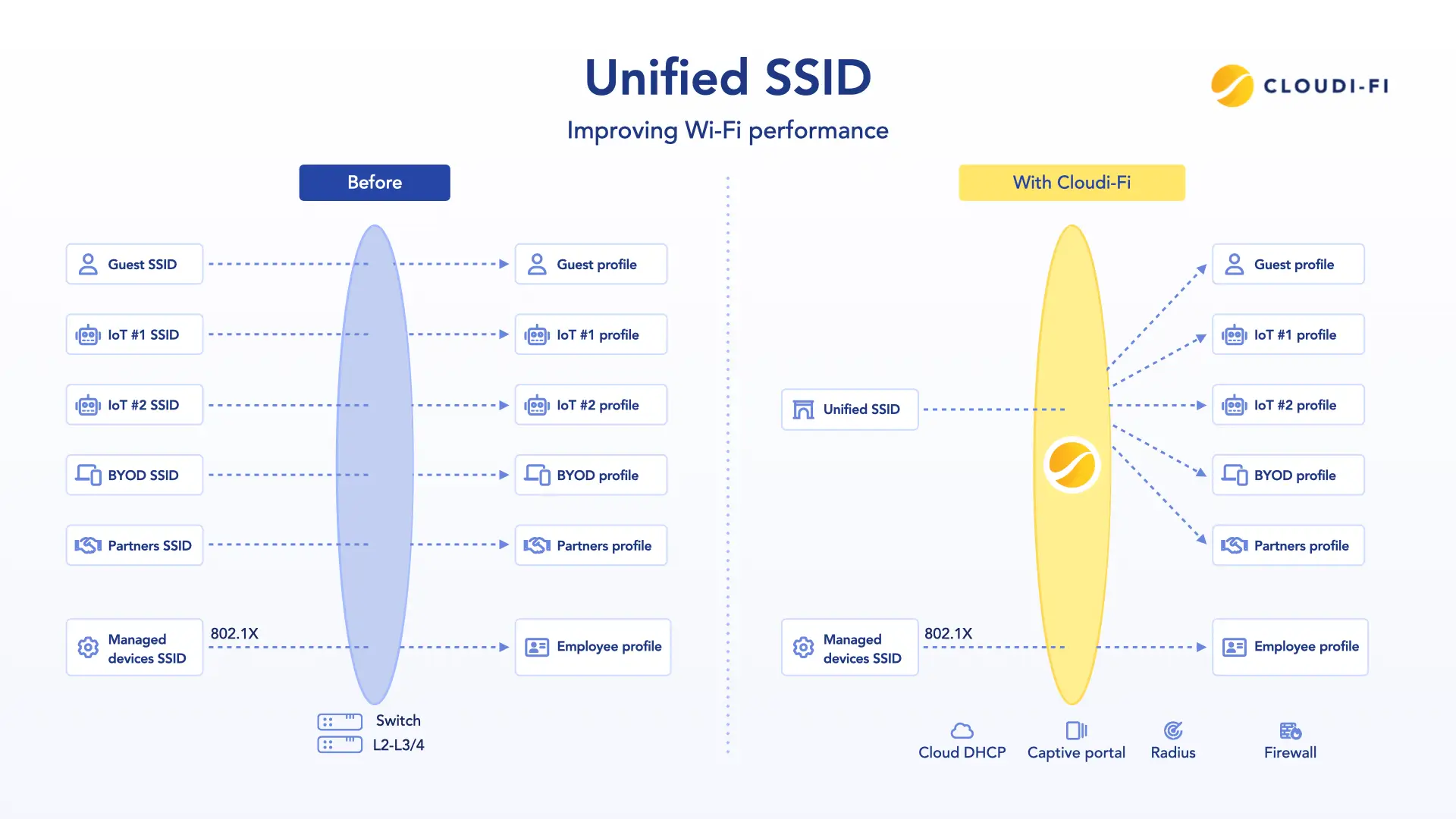

- Complexité opérationnelle liée à la multiplicité des VLAN, des plages DHCP et de la gestion des PSK ou certificats.

Les principes du Zero Trust répondent à ces limitations :

- Aucune confiance implicite : la connexion réseau ne suffit pas.

- Contrôle d’accès par session, évalué dynamiquement.

- Politique appliquée au niveau applicatif : accès défini par application, terminal et contexte plutôt que par segment réseau.

L’Open SSID repositionne le Wi-Fi comme simple canal sécurisé, tandis que Cloudi-Fi et le ZTNA appliquent une politique cohérente sur tous les terminaux.

Wi-Fi ouvert avec chiffrement

Wi-Fi ouvert ne signifie pas trafic non protégé dès lors que l’Opportunistic Wireless Encryption (OWE) est activée. OWE permet une connexion chiffrée et sans mot de passe, avec :

- Échange de clés Diffie-Hellman pour générer une clé de session unique.

- Chiffrement du trafic via AES-CCMP au même niveau que WPA3-Personal.

- Protected Management Frames (PMF) pour éviter les attaques de désauthentification.

- Isolation client pour bloquer les mouvements latéraux.

Le mode de transition OWE assurant la compatibilité avec les terminaux plus anciens. Cette configuration élimine l’écoute passive sans recourir à des PSK ou certificats 802.1X.

Architecture de référence Cloudi-Fi

Couche Wi-Fi

- SSID : ouvert (OWE recommandé) avec PMF obligatoire.

- Isolation client : appliquée sur le point d’accès ou le contrôleur.

- VLAN de transport : unique, sans routage interne. Tout le trafic est dirigé vers les passerelles ZTNA ou une sortie Internet sécurisée où s’appliquent les politiques Cloudi-Fi.

- Identification DHCP : identification automatique du type de terminal, de l’OS et de la posture via les options DHCP, permettant une classification dynamique des terminaux BYOD, IoT et gérés.

Couche identité et politique

- Intégration avec les fournisseurs d’identité via SAML pour le single sign-on ainsi que d'autres méthodes d'authentification.

- Application des politiques via RADIUS : Cloudi-Fi utilise les attributs RADIUS, y compris les Vendor-Specific Attributes, Filter-ID et paramètres de session dynamiques, pour contrôler précisément l’accès selon l’utilisateur, le terminal et l’application.

- Décisions de politique basées sur le type de terminal, le groupe utilisateur, l’emplacement, le contexte de session et les résultats du DHCP fingerprinting.

Couche applicative

- Le ZTNA fournit un accès par application plutôt qu’au niveau réseau.

- Toutes les sessions applicatives sont chiffrées en TLS.

- Évaluation continue garantissant qu’un changement de posture ou de contexte ajuste immédiatement les droits d’accès.

Avantages en termes opérationnels et de sécurité

Le modèle Open SSID + ZTNA réduit les risques et simplifie l’exploitation :

- Trafic systématiquement chiffré via OWE et TLS 1.3.

- Attaques rogue AP et détournement de session limitées via WIDS/WIPS et token binding dans les tunnels ZTNA.

- Absence de mouvement latéral grâce à l’isolation L2 et au VLAN de transport.

- L'identification DHCP permet une classification automatique des terminaux sans multiplication des VLAN.

- Politiques centralisées RADIUS avec contrôle d’accès par terminal.

- Suppression de la rotation des PSK ou certificats.

- Onboarding unifié pour collaborateurs, Wi-Fi Guest et BYOD.

Conformité et gouvernance

Cette architecture s’aligne sur les cadres de cybersécurité modernes :

- Application native des principes Zero Trust.

- Le contrôle d’accès centralisé offre une source unique et entièrement traçable d’informations de référence.

- Journalisation consolidée facilitant audits et réponse aux incidents.

- L’application continue des politiques garantit une conformité permanente sur l’ensemble des terminaux et des sessions.

Points d’attention

- Certains terminaux anciens ou IoT peuvent nécessiter des VLAN dédiés avec des règles de sortie uniquement ou des proxys basés sur l’identité.

- En l’absence de support WPA3/OWE ou PMF, les mécanismes de repli doivent rester temporaires, avec un contrôle d’accès renforcé au niveau applicatif.

Conclusion

Le modèle Open SSID + ZTNA sépare la connectivité du contrôle d’accès. Le Wi-Fi assure un transport chiffré, tandis que Cloudi-Fi et ZTNA appliquent des politiques fondées sur l’identité et la posture du terminal. Grâce au DHCP fingerprinting et aux contrôles RADIUS, les terminaux sont classifiés automatiquement et reçoivent un accès basé sur des attributs vérifiés.

Cette approche simplifie les opérations, renforce la sécurité et garantit l’alignement avec les principes Zero Trust modernes. Le réseau devient un simple canal, non une zone de confiance, permettant aux organisations de sécuriser leurs applications sans alourdir l’expérience utilisateur.