Évolution du ZTNA traditionnel vers le ZTNA Universel

Le Zero Trust Network Access (ZTNA*) fait actuellement l’objet de beaucoup d’attention. Pour clarifier la discussion, commençons par définir clairement ce qu’est le ZTNA universel**, en le comparant d’abord au ZTNA traditionnel, puis en présentant rapidement ses principaux composants.

Quelles sont les bases du ZTNA Universel ?

- Accès basé sur l’identité : les décisions d’accès reposent sur l’identité vérifiée de l’utilisateur et des facteurs contextuels (état du dispositif, localisation, horaire), plutôt que sur la localisation traditionnelle du réseau.

- Moindre privilège : les utilisateurs ne reçoivent que les privilèges strictement nécessaires pour effectuer leurs tâches, réduisant ainsi la surface d’attaque et limitant les mouvements latéraux.

- Vérification continue : l’accès est constamment réévalué en fonction du comportement de l’utilisateur, de l’état du dispositif et du contexte, garantissant que la confiance n’est jamais statique.

- Visibilité et contrôle : le ZTNA Universel offre une visibilité granulaire de l’activité des utilisateurs et l’accès aux ressources, permettant une posture de sécurité renforcée, des analyses en temps réel et une meilleure réponse aux incidents.

- Gestion simplifiée et cloud-native : en tant que solution native cloud, le ZTNA Universel offre une gestion centralisée des politiques, des mises à jour automatiques et une scalabilité élastique, supprimant le besoin d’appliances locales et faisant de la sécurité cloud-first la nouvelle norme.

Pourquoi l’accès réseau traditionnel échoue et comment le ZTNA Universel y remédie

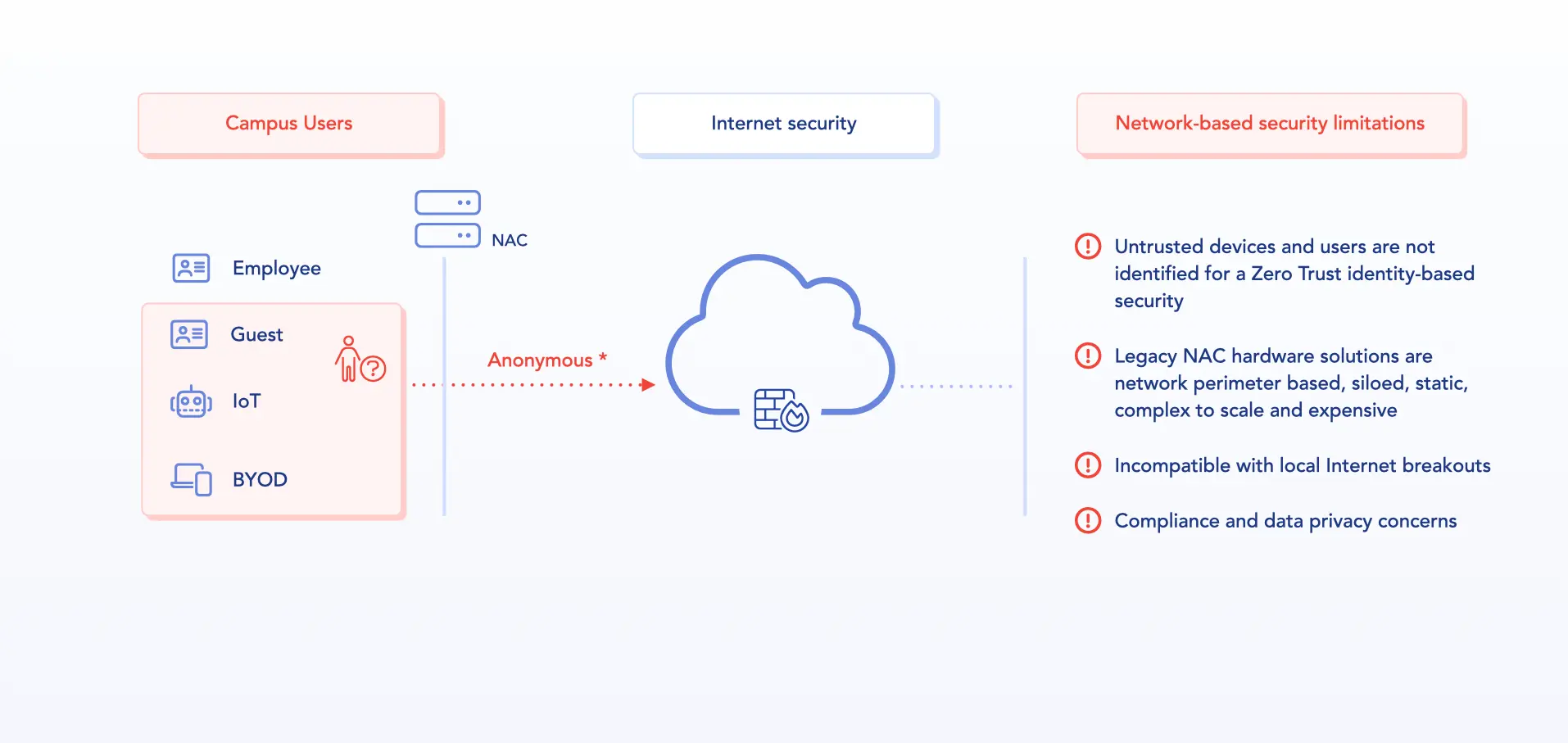

L’adoption du cloud, le travail hybride et l’essor d’un mélange de dispositifs gérés et non gérés ont redéfini le réseau d’entreprise. Les employés, les BYOD, les visiteurs, les contractants et les dispositifs IoT accèdent désormais aux ressources depuis n’importe où et sur n’importe quel dispositif, ce qui augmente à la fois la connectivité et les risques de sécurité.

Pour s’adapter, de nombreuses organisations se sont éloignées des solutions héritées, telles que le NAC matériel et les pare-feu, qui accordaient un accès réseau large et implicite basé sur la localisation du réseau. Mais ces modèles d’accès ne correspondent plus aux réalités modernes. Ils sont cloisonnés, gourmands en ressources et reposent sur des hypothèses dépassées : que les réseaux peuvent être fiables et que les utilisateurs peuvent être segmentés par localisation. Voici quelques limitations clés des modèles hérités :

- Les limitations de performance dégradent l’expérience utilisateur et reposent sur une confiance implicite dans le réseau d’entreprise.

- La dépendance aux appliances sur site entraîne une maintenance lourde, une scalabilité limitée et une obsolescence progressive.

- La conformité exige un contrôle d’accès plus granulaire, une auditabilité complète et une gouvernance des données spécifique à chaque région, ce que les modèles hérités peinent à supporter.

- Les effectifs sont de plus en plus dispersés, utilisant un mélange de dispositifs gérés, non gérés, BYOD et tiers, ce qui rend les modèles de sécurité basés sur le périmètre obsolètes.

L’accès réseau Zero Trust (ZTNA) est apparu comme une alternative plus sécurisée, s’éloignant de la confiance basée sur le réseau pour imposer un accès aux applications fondé sur l’identité et le contexte. Cela a marqué un progrès majeur : l’accès n’est plus lié à l’emplacement réseau, mais à l’identité vérifiée de l’utilisateur et à l’état du dispositif. Il a introduit les fondements modernes du Zero Trust qui ont transformé la sécurité des entreprises :

- Accès basé sur l’identité : les politiques vérifient l’identité de l’utilisateur et le contexte du dispositif (état, emplacement, horaire) plutôt que l’emplacement réseau.

- Principe du moindre privilège : les utilisateurs ne reçoivent que les droits nécessaires pour accomplir leurs tâches, minimisant la surface d’attaque.

- Vérification continue : la confiance est réévaluée dynamiquement selon le comportement, la santé du dispositif et le contexte.

- Visibilité et contrôle : offre une vue détaillée des activités des utilisateurs et de l’accès aux ressources, permettant une meilleure analyse et réaction.

- Gestion cloud-native : politiques centralisées, mises à jour automatisées et scalabilité élastique, éliminant le besoin d’appliances locales.

Cependant, ce progrès ne résout qu’une partie du problème.

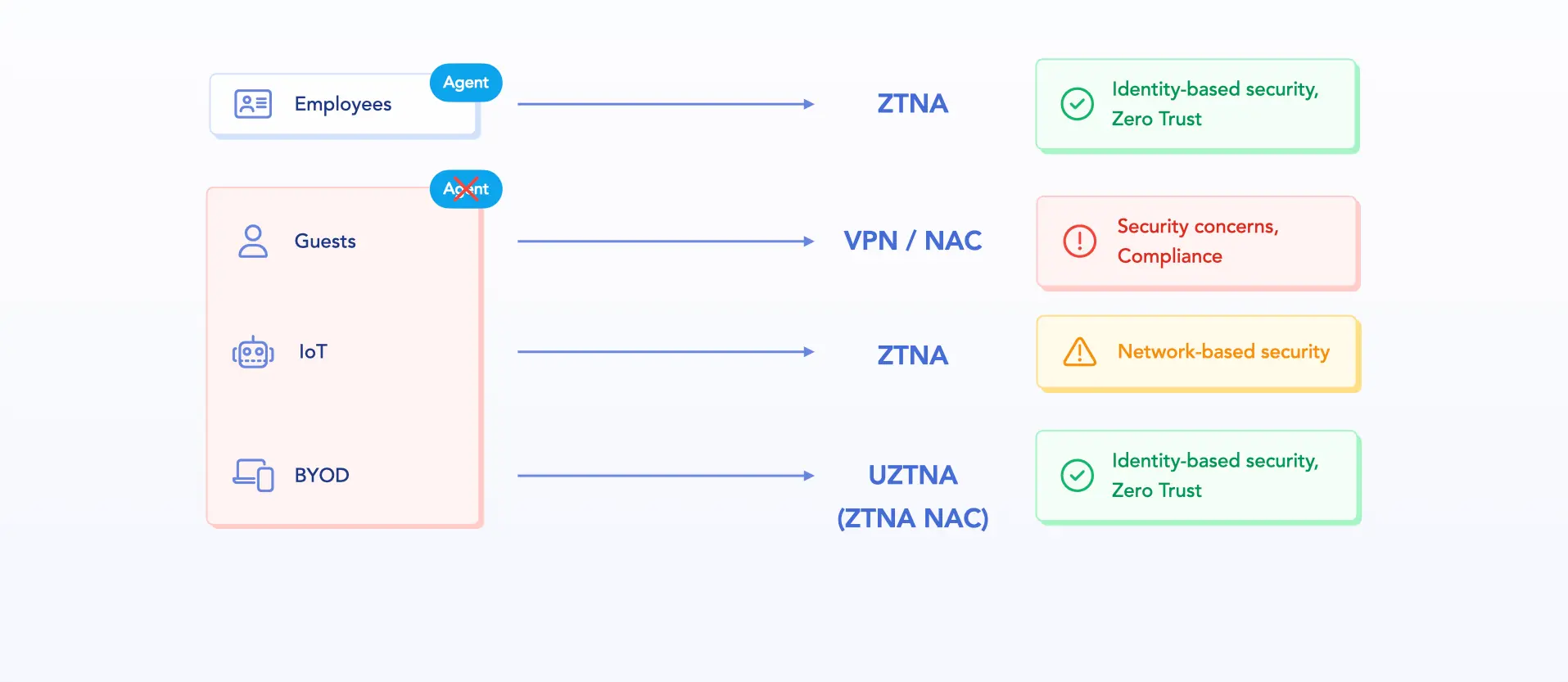

Le vide lié à l’absence d’agent : pourquoi le ZTNA standard ne couvre pas tous les dispositifs

Le ZTNA offre une sécurité optimale pour les dispositifs d’entreprise gérés et équipés d’agents, en garantissant contrôle, vérification de la posture et politiques contextuelles, des éléments clés d’une stratégie Zero Trust avancée. En revanche, lorsqu’il s’agit de gérer la diversité des dispositifs réels au sein de l’entreprise, ce modèle atteint ses limites et ne peut plus assurer une couverture complète.

Comme le souligne Gartner, le véritable défi consiste à étendre ce modèle de sécurité robuste pour inclure tous les dispositifs et utilisateurs, ce qui correspond au concept de ZTNA Universel. Cette extension est cruciale, car les environnements d’entreprise modernes se caractérisent par un écosystème diversifié de dispositifs sans agent, incluant les dispositifs personnels des employés (BYOD), l’IoT et les dispositifs tiers (contractants, visiteurs, etc.). Ces dispositifs sont souvent non gérés, dépourvus d’agent ou de solution MDM, et offrent une visibilité limitée, introduisant chacun des risques de sécurité spécifiques et des vulnérabilités potentielles.

La mise en œuvre réussie du ZTNA Universel nécessite de surmonter plusieurs défis, tels que :

- Diversité et gestion des dispositifs : sécuriser et administrer un éventail croissant de dispositifs, dont beaucoup sont non gérés ou difficiles à contrôler de manière centralisée.

- Intégration avec l’infrastructure existante : intégrer les solutions ZTNA aux infrastructures réseau héritées, souvent complexes et non conçues selon les principes Zero Trust.

- Variété des utilisateurs et besoins d’accès : répondre aux besoins d’accès variés des différents groupes d’utilisateurs, des employés internes aux partenaires externes, sans compromettre la sécurité ni l’expérience utilisateur.

- Application et granularité des politiques : élaborer et appliquer des politiques d’accès très granulaires, adaptées dynamiquement à l’identité de l’utilisateur, à la posture du dispositif, à la localisation et au contexte applicatif.

Bien que le ZTNA Universel présente un potentiel très prometteur, sa mise en œuvre reste complexe, en particulier dans les environnements hérités.

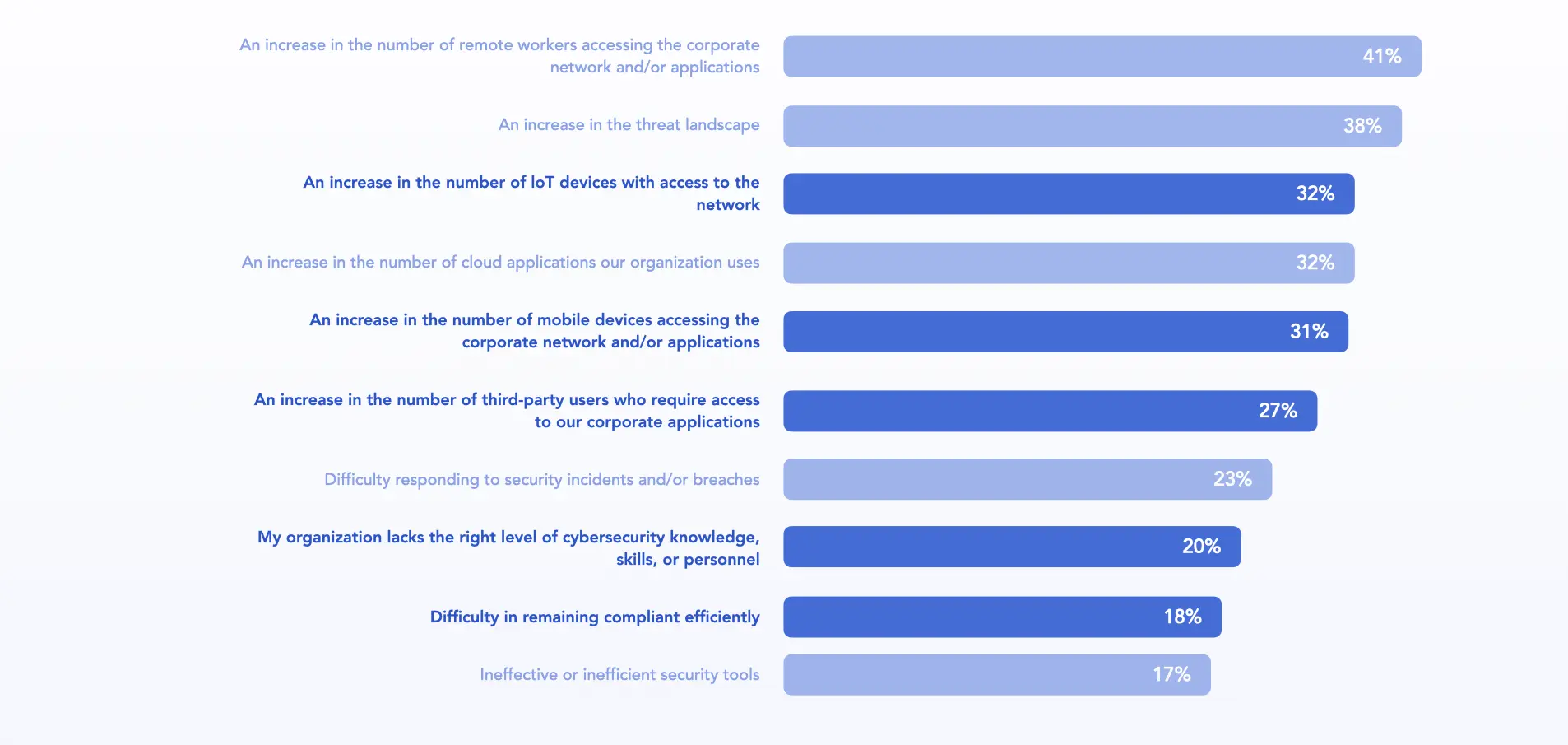

Selon une étude du Enterprise Strategy Group (ESG) de TechTarget, 59 % des organisations estiment que la cybersécurité est devenue plus difficile au cours des deux dernières années, en raison notamment de l’augmentation du nombre de dispositifs IoT (32 %), de la croissance continue des dispositifs mobiles accédant aux ressources (31 %) et du nombre croissant d’utilisateurs tiers nécessitant un accès aux applications d’entreprise. Ces défis techniques sont aggravés par des lacunes organisationnelles, notamment un déficit généralisé de connaissances, de compétences et de personnel qualifié en cybersécurité.

Ces risques, tant techniques qu’organisationnels, se heurtent à la réalité des infrastructures héritées. La plupart des entreprises ne peuvent pas repartir de zéro. Elles évoluent au sein d’infrastructures complexes et stratifiées, construites sur plusieurs années, voire des décennies, autour de modèles de sécurité traditionnels. Tenter d’y intégrer les principes du Zero Trust révèle d’importants défis opérationnels et architecturaux.

Intégrer le ZTNA Universel sans perturber l’infrastructure existante

Le ZTNA Universel ne consiste pas à remplacer complètement la sécurité existante, mais à l’unifier. Les entreprises ont investi des années dans des solutions NAC, des firewalls et des infrastructures fortement couplées ; les abandonner n’est ni pratique ni rentable. La véritable valeur du ZTNA Universel réside dans l’intégration des principes Zero Trust avec les contrôles existants, créant ainsi un cadre d’accès fluide et global.

Bien que le ZTNA introduise un modèle plus innovant, remplacer complètement les contrôles traditionnels, tels que le NAC ou les firewalls est rarement envisageable. Une réingénierie totale vers le Zero Trust nécessite souvent du matériel réseau supplémentaire et peine à remplacer entièrement les solutions existantes. Cela s’explique par plusieurs défis majeurs :

- Chevauchement et redondance de l'infrastructure : une mise en œuvre du ZTNA complète peut dupliquer certaines fonctions de NAC ou de firewall tout en en laissant d’autres de côté, comme l’application de la posture au niveau réseau ou l’intégration des dispositifs, rendant le remplacement complet peu pratique. Mal géré, cela peut entraîner une infrastructure redondante, une surcharge opérationnelle et une posture de sécurité compliquée. Les organisations peuvent hésiter à investir dans de nouvelles solutions semblant dupliquer des fonctionnalités existantes, surtout lorsque le retour sur investissement d’une refonte complète n’est pas immédiatement clair.

- Interopérabilité avec les systèmes existants : de nombreuses applications, protocoles et dispositifs sur site n’ont pas été conçus pour Zero Trust. Adapter ZTNA à ces environnements introduit complexité et risque.

- Contraintes de ressources et manque de compétences : construire et exploiter une architecture Zero Trust complète nécessite une expertise spécialisée en identité, politiques et sécurité cloud-native, souvent absente dans les organisations. Le coût et le temps nécessaires pour former le personnel existant ou recruter de nouveaux spécialistes peuvent être prohibitifs.

- Dépendance aux fournisseurs et défis liés à l’écosystème : les entreprises ont des investissements importants dans leurs firewalls ou NAC existants. Passer à un nouveau fournisseur ZTNA peut nécessiter de renoncer à ces investissements ou de gérer des intégrations multi-fournisseurs complexes. Certains fournisseurs proposent des connecteurs propriétaires pour étendre Zero Trust au périmètre réseau, mais les intégrer dans des systèmes existants hétérogènes introduit souvent une complexité opérationnelle et réduit la flexibilité architecturale.

Ces défis soulignent pourquoi une approche progressive et hybride de l’adoption de ZTNA est souvent nécessaire, plutôt qu’une refonte architecturale immédiate et complète. Les entreprises recherchent généralement des solutions capables de s’intégrer progressivement à leur infrastructure existante, offrant des améliorations incrémentales de la posture de Sécurité Zero Trust sans exiger le remplacement total des systèmes hérités critiques.

Le NIST SP 800‑207 définit les points d'application des politiques (Policy Enforcement Points - PEP) comme les mécanismes qui appliquent les décisions d’accès, pouvant inclure le NAC, les firewalls et la segmentation. Le Guide SP 1800‑35 complémentaire illustre que les architectures Zero Trust réussissent en intégrant ces PEP au niveau réseau avec des systèmes centralisés d’identité et de politiques, assurant une coordination fluide entre les contrôles de sécurité cloud et sur site, plutôt que de remplacer l’infrastructure existante.

Cette évolution nécessite des solutions capables de combler le fossé entre le contrôle d’accès basé sur le réseau et le ZTNA, en intégrant identité et contexte à la couche réseau, en permettant un accès basé sur la posture pour les dispositifs non gérés ou sans agent, et en réduisant la dépendance aux hypothèses de confiance héritées.

Pourquoi le NAC est-il essentiel pour que le ZTNA devienne Universel

Le Zero Trust Network Access (ZTNA) applique des contrôles applicatifs stricts basés sur l’identité et le contexte des utilisateurs. Cependant, dans de nombreuses implémentations, la couche réseau reste implicitement de confiance une fois l’accès accordé. Cela fragilise le principe fondamental du Zero Trust : « ne jamais faire confiance, toujours vérifier ».

La majorité des solutions ZTNA sont optimisées pour sécuriser les utilisateurs distants ou sur site via des agents installés sur des dispositifs gérés. Cependant, cela laisse un vide de sécurité pour les dispositifs BYOD, invités ou IoT/OT non gérés, qui accèdent au réseau avant l’application des politiques Zero Trust, créant des zones invisibles et des opportunités de mouvements latéraux. Cette limitation souligne l’importance d’une approche universelle capable de protéger tous les dispositifs, tout en simplifiant l’administration et en renforçant la confiance sur l’ensemble du réseau.

Pour répondre à cette lacune, certains fournisseurs ont déployé des appliances en périphérie et des points d’application locaux afin de rapprocher les politiques des utilisateurs et de faciliter la micro-segmentation dans les réseaux de succursales. Si cette approche peut suffire dans des environnements simples, elle peine à s’adapter aux infrastructures complexes et distribuées des grandes entreprises, limitant ainsi son évolutivité et son efficacité globale.

En particulier, la plupart de ces solutions et appliances en périphérie fonctionnent davantage comme des compléments que comme des contrôles de sécurité pleinement intégrés et manquent de capacités clés au niveau réseau :

- Authentification 802.1X

- Filtrage MAC et identification des dispositifs

- Règles firewall basées sur la posture en temps réel

- Application des politiques avant la connexion

Ces limites soulignent un problème plus large : l’application de ZTNA reste incomplète et laisse des ouvertures pour des failles de sécurité, alors que sa promesse nécessite une couverture globale. C’est là que le NAC (Network Access Control) joue un rôle essentiel. Plutôt que d’être remplacé, le NAC complète le ZTNA.

D’après le NIST SP 800 207 et son guide associé SP 1800 35, le ZTNA Universel tire sa force de l’intégration du NAC et d’autres mécanismes de contrôle réseau dans un cadre centralisé de politiques Zero Trust, permettant une coordination fluide entre composants cloud et sur site, sans bouleverser l’infrastructure existante.

En appliquant un accès basé sur l’identité et la segmentation dès qu’un dispositif se connecte au réseau, qu’il exécute ou non un agent, le NAC agit comme première ligne de défense Zero Trust et permet :

- Une authentification des utilisateurs et des dispositifs dès le point de connexion, avec ou sans agent

- Des politiques d’accès dynamiques basées sur l’identité, le rôle, la posture ou le type de dispositif

- Une micro-segmentation via l’attribution de VLAN ou des ACL avant toute communication, afin de bloquer dès le départ tout mouvement latéral

- Une visibilité et contrôle sur tous les types de dispositifs : corporatifs, invités, non gérés, BYOD ou IoT

Considérez cela comme la sécurité d’un aéroport

Le ZTNA correspond à la porte d’embarquement, vérifiant si vous êtes autorisé à accéder à un vol précis (application). Le NAC joue le rôle du contrôle de sécurité à l’entrée de l’aéroport, où l’identité est vérifiée, les bagages sont scannés, et toute personne non autorisée est arrêtée avant même d’atteindre la porte.

En appliquant la sécurité dès le point de première connexion, le NAC comble une faille fondamentale : aucun dispositif n’est implicitement fiable et aucun trafic ne circule sans contrôle avant que ZTNA ne prenne le relais. Cette couche de base permet au ZTNA Universel d’étendre le Zero Trust depuis le cloud jusqu’au bord du réseau.

Illustration : Évolution de la sécurité d’accès au réseau : du NAC au ZTNA Universel

ZTNA Universel en pratique : cas d’usage concrets

La valeur du ZTNA Universel se révèle lorsqu’il est appliqué à des environnements réels. Alors que le ZTNA traditionnel se concentre principalement sur la sécurisation de l’accès des utilisateurs distants à des applications ou ressources spécifiques, souvent comme alternative au VPN, il a été conçu pour compléter SSE et reste limité dans son périmètre.

Le ZTNA Universel élargit cette approche en sécurisant tous les utilisateurs (authentifiés ou non), tous les dispositifs (gérés et non gérés), et tous les lieux, garantissant une posture de sécurité cohérente aussi bien sur site que hors site.

En combinant le ZTNA avec des fonctionnalités de type NAC, le ZTNA Universel permet un contrôle d’accès contextuel, évolutif et sans matériel, réduisant la dépendance aux appliances legacy et aux processus manuels. Ci-dessous, des scénarios clés illustrant différents cas d’usage pris en charge par le ZTNA Universel :

Accès Guest et BYOD

Assurez un accès sécurisé et basé sur l’identité pour les utilisateurs invités et les dispositifs personnels, sans dépendre d’un VPN ou des portails captifs traditionnels.

Ce que cela permet :

- Onboarding sans agent via NAC avec vérification de posture basée sur l’identité

- Restrictions au niveau des applications via ZTNA

- Pas besoin de tickets IT ni de provisionnement manuel

Exemples concrets :

- Un partenaire en visite a besoin d’un accès Internet sécurisé et conforme pendant une réunion sur site, sans VPN ni ticket IT.

- Un prestataire externe d’une société financière accède à l’environnement bancaire depuis son propre ordinateur non géré : NAC applique des vérifications de posture pour autoriser la connexion au réseau, et ZTNA limite l’accès aux applications approuvées.

- Les employés utilisent leurs smartphones personnels pour accéder aux applications d’entreprise sans compromettre la sécurité du réseau.

- Un client en boutique se connecte au Wi-Fi pour bénéficier d’offres personnalisées et d’une expérience d’achat enrichie, tout en garantissant sécurité et conformité.

Onboarding des dispositifs IoT et OT

Sécurisez les dispositifs dépourvus d’identité utilisateur traditionnelle (imprimantes, capteurs, équipements industriels) en utilisant le NAC pour l’application au niveau réseau et l’isolation du trafic, et le ZTNA pour limiter l’exposition.

Ce que cela permet :

- Micro-segmentation réseau pour les dispositifs sans agent

- Contrôles granulaires sans dépendre du whitelistage des adresses MAC

- Réduction du travail manuel

Exemple concret :

- Une enseigne mondiale de luxe, présente dans plus de 1 000 magasins, remplace le filtrage MAC manuel pour plus de 15 000 dispositifs IoT par des contrôles dynamiques basés sur la posture, économisant du temps, réduisant les erreurs et permettant de faire évoluer les opérations sans intervention IT sur site.

Sécurité des succursales sans appliances locales

Appliquez des politiques Zero Trust centralisées sur des sites distribués sans déployer de firewalls ou d’appliances NAC sur site.

Ce que cela permet :

- Gestion centralisée des politiques d’accès via des contrôles cloud-native

- Application locale grâce au NAC

- Élimination des coûts liés au cycle de vie et au renouvellement du matériel

Exemple concret :

- Un fabricant alimentaire mondial, gérant 16 appliances NAC sur site pour l’authentification 802.1x dans ses succursales internationales, faisait face aux contraintes de son infrastructure NAC : maintenance et renouvellement constants, sans visibilité sur l’arrivée de nouvelles fonctionnalités ni maîtrise des coûts futurs.

Conformité mondiale et application locale

Appliquez des politiques d’accès spécifiques à chaque pays, filtrer les contenus et respecter les règles de souveraineté des données, même avec des points de sortie Internet locaux.

Ce que cela permet :

- ZTNA Universel et application des politiques basées sur l’identité au niveau périphérique via NAC

- Adaptabilité aux réglementations locales sur la protection des données et aux cadres de conformité

- Visibilité centralisée tout en assurant l’application locale des politiques

Exemple concret :

- Une grande entreprise passant de 3 accès Internet régionaux à des sorties Internet locales pour l’ensemble de ses sites mondiaux, confrontée à des défis de conformité en raison des réglementations et lois sur la protection des données propres à chaque pays.

Étendre le Zero Trust au niveau de l’accès réseau avec le NAC ne se limite pas à combler une faille de sécurité : cela permet de déployer une approche unifiée pour gérer l’identité, l’accès et la conformité dans tous les environnements. En combinant NAC et ZTNA, les organisations passent de contrôles fragmentés à un modèle cohérent et évolutif, capable de s’adapter à tout utilisateur, dispositif ou emplacement. Ce changement ne répond pas seulement à des limitations techniques ; il répond également à de nouvelles exigences organisationnelles : agilité, conformité, réduction des coûts et montée en puissance opérationnelle.

Comment le ZTNA Universel établit une base stratégique pour la sécurité en entreprise

Aujourd’hui, les entreprises évoluent dans un environnement où l’accès est omniprésent : utilisateurs, dispositifs, emplacements et clouds. Les modèles de sécurité traditionnels ne suivent plus ; même le ZTNA standard montre ses limites face aux dispositifs non gérés, aux exigences complexes de conformité ou aux environnements de campus.

Le ZTNA Universel comble cette lacune en combinant l’intelligence contextuelle du ZTNA avec le contrôle au niveau réseau du NAC. Il assure un accès sécurisé et conscient de l’identité, tant au niveau des applications que du réseau, pour tous les environnements, tous les dispositifs et tous les utilisateurs, avec ou sans agents.

Chez Cloud Fi, nous considérons que la sécurité doit accompagner le business, et non le ralentir. C’est pourquoi nous avons développé une plateforme conçue pour s’intégrer, et non perturber, l’infrastructure existante, tout en s’adaptant aux réalités des réseaux d’entreprise globaux. Il ne s’agit pas de remplacer les outils hérités ; il s’agit d’adapter la sécurité à la vitesse des affaires : la rendre plus agile, conforme et résiliente.

Index des définitions :

- *ZTNA Traditionnel :

Principalement conçu pour remplacer les VPN, le ZTNA traditionnel sécurise l’accès à distance à des applications ou ressources spécifiques. Il se concentre sur les utilisateurs et dispositifs gérés et a été initialement pensé pour compléter le SSE (Security Service Edge).

- **ZTNA Universel :

Étend le modèle ZTNA pour inclure tous les types d’utilisateurs (authentifiés, non authentifiés), profils de dispositifs (gérés, non gérés, IoT/OT) et lieux d’accès (sur site ou à distance). Il assure une application cohérente des politiques et une validation de la posture sur l’ensemble de l’environnement d’entreprise.