Introduction

Chaque terminal qui se connecte au réseau d’entreprise – ordinateur portable, smartphone, capteur IoT – représente un vecteur de risque potentiel. Avec l’essor du télétravail, du BYOD et de la multiplication des objets connectés, la sécurité périmétrique ne suffit plus. Les organisations doivent adopter une approche Zero Trust, centrée sur l’identité, et IEEE 802.1X permet de l’appliquer directement au niveau réseau.

Initialement conçu pour Ethernet filaire, 802.1X est désormais un pilier des déploiements Wi-Fi, VPN et NAC cloud, constituant la première ligne de défense des réseaux d’entreprise. Ce guide propose une exploration complète du protocole 802.1X : ses composants clés, les échanges au niveau des paquets, les types de trames EAPOL, les méthodes d’authentification, les stratégies de repli, les intégrations MDM/UEM, les mécanismes avancés de segmentation réseau, ainsi que les grandes tendances qui façonnent son avenir.

Glossaire des termes clés

Avant d’aborder les aspects techniques, voici les principaux termes utilisés dans ce guide :

- EAP (Extensible Authentication Protocol) : cadre permettant l’échange de messages d’authentification.

- EAPOL (EAP over LAN) : encapsulation des messages EAP dans les trames filaires ou sans fil.

- RADIUS (Remote Authentication Dial-In User Service) : serveur chargé de valider les identifiants et d’appliquer les politiques réseau.

- Supplicant : terminal qui demande l’accès au réseau.

- Authenticator : switch ou point d'accès qui gère l’authentification et contrôle l’ouverture du port.

- Port contrôlé / non contrôlé : le port non contrôlé ne laisse passer que l’EAPOL ; le port contrôlé autorise l’ensemble du trafic une fois l’authentification validée.

- MAB (MAC Authentication Bypass) : mécanisme de repli utilisant l’adresse MAC comme méthode d’authentification.

- dACL (Downloadable Access Control List) : politique d’accès granulaire poussée dynamiquement vers l’Authenticator.

- MDM/UEM (Mobile Device Management / Unified Endpoint Management) : solutions de gestion centralisée des terminaux et de déploiement des politiques de sécurité.

Qu’est-ce que le protocole 802.1X ?

802.1X est une norme de contrôle d’accès réseau basée sur les ports. Elle définit comment un terminal (supplicant) doit s’authentifier avant d’obtenir l’accès au réseau via un authenticator, qu’il s’agisse d’un switch ou d’un point d’accès Wi-Fi. L’authenticator joue le rôle de garde-fou et décide si le trafic du terminal peut être transmis vers le reste du réseau.

Plutôt que de s’appuyer sur des configurations statiques ou des secrets partagés, 802.1X introduit un contrôle d’accès fondé sur l’identité. Les demandes d’authentification sont relayées vers un serveur RADIUS qui valide les identifiants et retourne la politique d’accès appropriée. Sur cette base, l’authenticator ouvre le port (accordant l’accès) ou le maintient bloqué.

Principales caractéristiques de 802.1X :

- Encapsulation du protocole : Les messages d’authentification sont transportés dans des trames EAP over LAN (EAPOL) pour les réseaux filaires et dans des trames de gestion 802.11 pour les environnements Wi-Fi.

- Port contrôlé vs port non contrôlé : Avant authentification, le terminal ne peut échanger que des paquets EAPOL via le port non contrôlé de l’authenticator. Une fois l’authentification réussie, le port contrôlé s’ouvre et le trafic réseau classique est autorisé, garantissant un accès strictement conditionné à l’identité.

- Méthodes d’authentification flexibles : Le protocole prend en charge plusieurs méthodes EAP (EAP-TLS, PEAP, EAP-TTLS…), permettant d’utiliser indifféremment une authentification par certificats ou par identifiants selon les besoins de sécurité et de gestion.

En définitive, 802.1X n’est pas seulement un protocole : c’est le socle de l’accès réseau sécurisé moderne, garantissant que chaque connexion est associée à une identité vérifiée.

Avantages de l’authentification 802.1X

Le déploiement de 802.1X offre un large éventail de bénéfices en matière de sécurité et d’exploitation, en faisant la référence pour le contrôle d’accès en entreprise :

- Assurance d’identité solide : garantit que chaque utilisateur ou appareil s’authentifie de manière unique, éliminant les risques liés aux mots de passe partagés ou aux accès anonymes.

- Application granulaire des politiques : grâce aux attributs RADIUS, les sessions authentifiées peuvent être dynamiquement assignées à des VLAN, des ACL ou des politiques basées sur les rôles.

- Conformité et visibilité accrues : les journaux centralisés d’authentification facilitent l’audit, la réponse aux incidents et le reporting réglementaire.

- Réduction des risques liés aux identifiants : l’utilisation d’EAP-TLS basé sur certificat supprime le besoin de mots de passe, protégeant contre le phishing et le vol d’identifiants.

- Scalabilité opérationnelle : s’adapte aux accès filaires, Wi-Fi et VPN sans nécessiter de configuration manuelle port par port.

- Alignement avec Zero Trust : agit comme socle de confiance, validant les identités au point d’entrée réseau et constituant la base des architectures SASE et ZTNA.

Composants clés de 802.1X

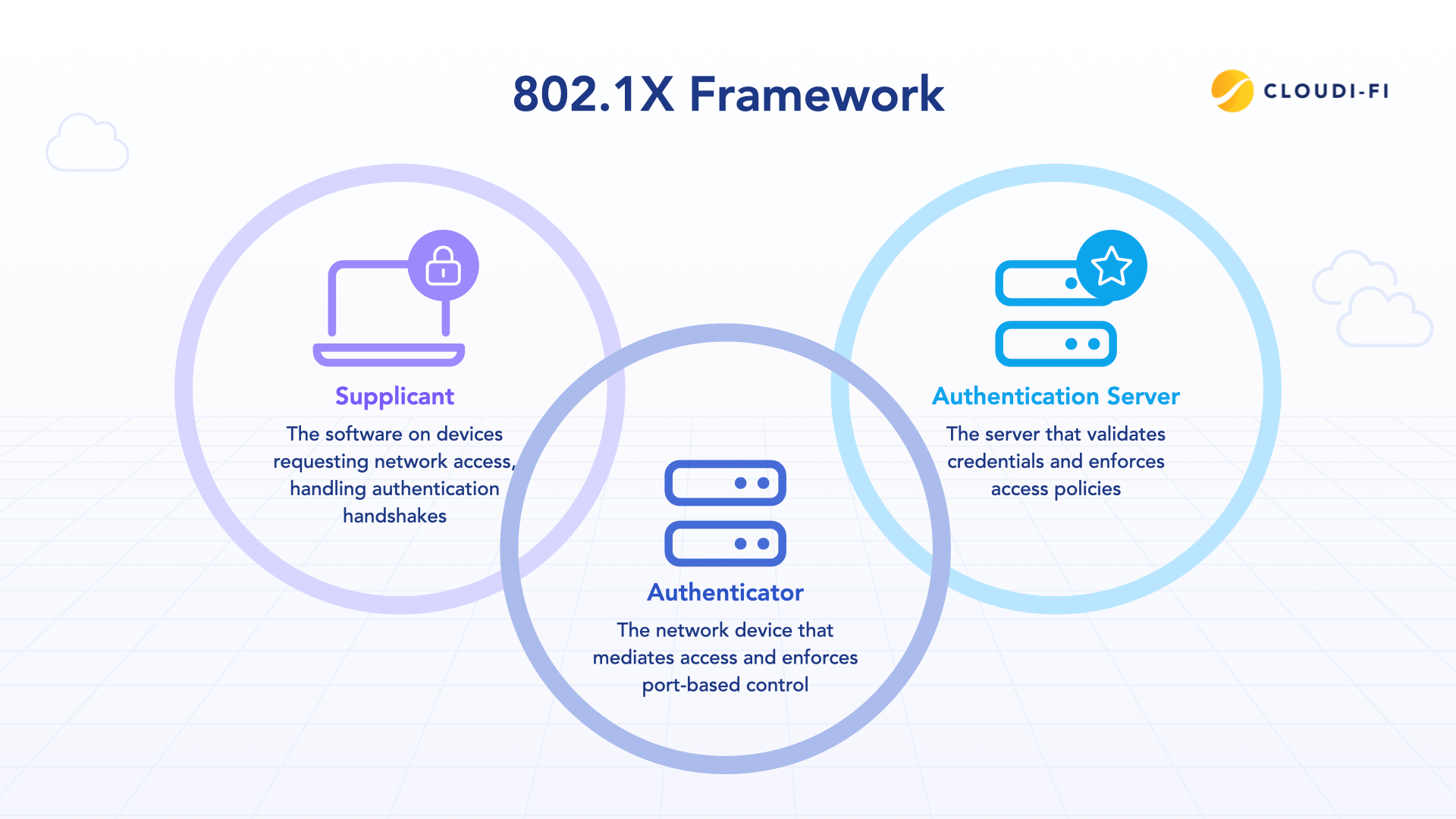

Pour comprendre 802.1X, il est essentiel de connaître ses trois composants principaux :

Supplicant (le client)

Le supplicant est le logiciel installé sur un terminal qui demande l’accès au réseau. Il réalise l’échange d’authentification et s’assure que le terminal présente correctement ses identifiants. Parmi les exemples typiques :

- Clients intégrés sur Windows, macOS ou Linux pour les terminaux classiques.

- Clients sur iOS et Android pour les appareils mobiles.

- Clients tiers ou spécialisés pour les objets connectés (IoT) ou les systèmes hérités.

Le supplicant est responsable de la présentation sécurisée de l’identité de l’appareil, souvent via des certificats, afin que le réseau puisse valider son accès.

Authenticator (switch ou point d’accès)

L’authenticator gère l’accès au réseau et applique le contrôle basé sur les ports. Ses principales responsabilités incluent :

- Maintenir des ports non contrôlés qui n’autorisent que le trafic EAPOL tant que l’authentification n’est pas validée.

- Passer aux ports contrôlés après une authentification réussie, permettant un accès complet au réseau.

- Appliquer des politiques dynamiques, comme l’attribution de VLAN et la distribution de listes de contrôle d’accès téléchargeables (dACLs).

Serveur d’authentification (RADIUS)

Le serveur RADIUS valide les identifiants et applique les politiques d’accès. Ses points clés sont :

- Messages principaux : Access-Request, Access-Challenge, Access-Accept, Access-Reject.

- Scalabilité : les proxys RADIUS permettent une authentification distribuée pour des réseaux étendus ou mondiaux.

- Application des politiques via les attributs : les messages Access-Accept peuvent inclure :

- Tunnel-Private-Group-ID pour l’attribution de VLAN

- Filter-Id pour les listes de contrôle d’accès téléchargeables (dACLs)

- Session-Timeout pour limiter la durée de session

- Termination-Action pour définir le comportement en fin de session

Cette combinaison de composants permet une authentification mutuelle, l’application dynamique des politiques et la segmentation réseau, garantissant un accès sécurisé et contrôlé.

Fonctionnement de 802.1X

Les messages EAP sont encapsulés dans des trames EAPOL pour les réseaux filaires et dans des trames 802.11 pour les réseaux Wi-Fi. L’authenticator n’autorise le passage que de ces trames via son port non contrôlé tant que l’authentification n’est pas terminée.

Type de trames EAPOL

Le protocole définit plusieurs types de trames pour couvrir l’ensemble du cycle d’authentification :

- EAPOL-Start : initie l’authentification en signalant que le supplicant est prêt.

- EAPOL-Request/Identity et EAPOL-Response/Identity : échanges d’informations d’identité entre le supplicant et l’authenticator.

- EAPOL-Key : utilisé sur les réseaux Wi-Fi pour la dérivation des clés et le chiffrement sécurisé du trafic.

- EAPOL-Logoff : permet à supplicant de terminer proprement une session.

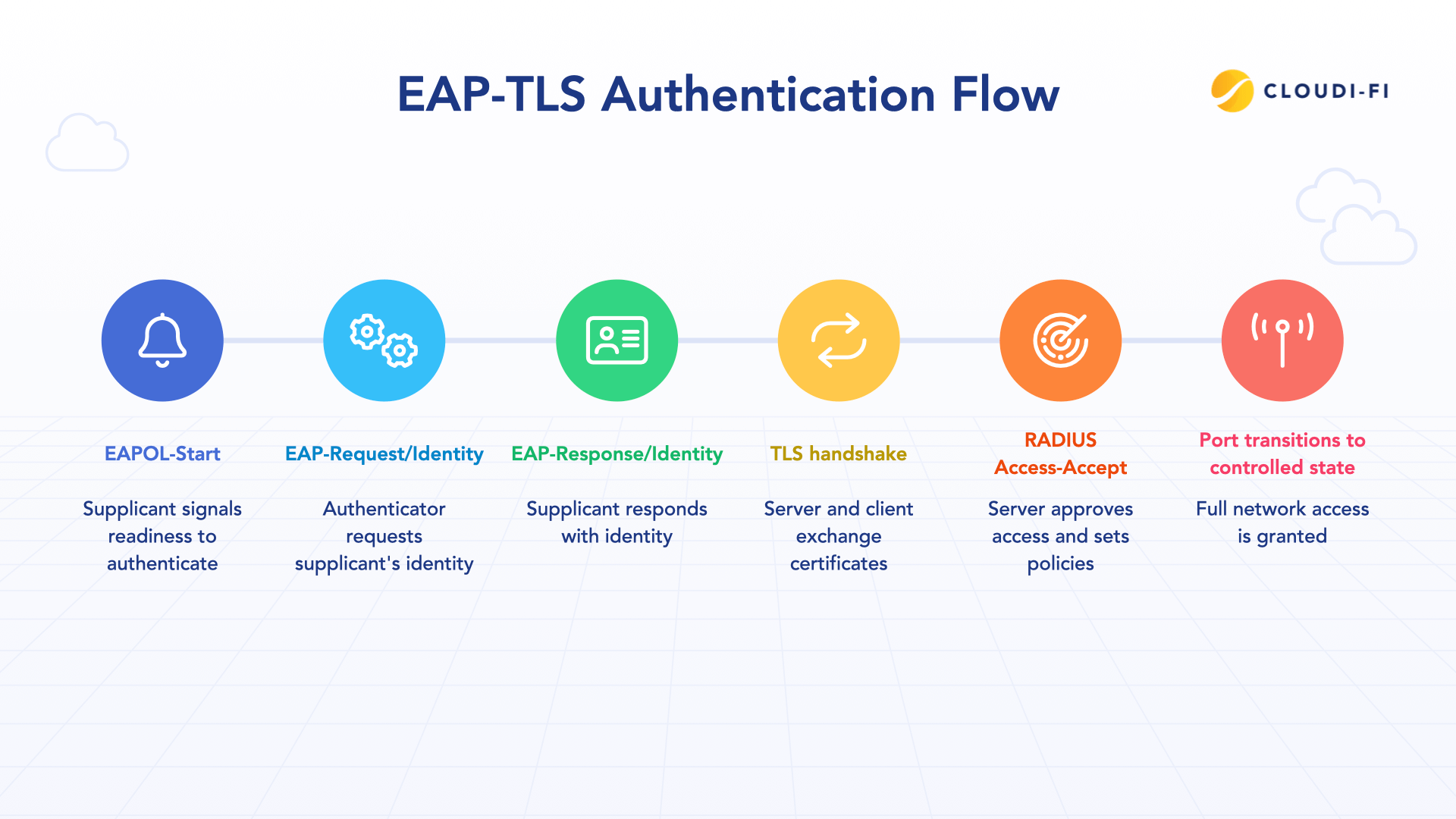

Flux détaillé de l’authentification EAP-TLS

Les étapes suivantes illustrent une authentification EAP-TLS réussie :

- EAPOL-Start : le supplicant signale qu’il est prêt à s’authentifier.

- EAP-Request/Identity : l’authenticator demande l’identité du supplicant.

- EAP-Response/Identity : le supplicant répond avec un nom d’utilisateur ou le sujet de son certificat.

- Handshake TLS :

- Le serveur envoie son certificat et le client vérifie son authenticité.

- Le client envoie son certificat et le serveur valide également son authenticité.

- Un tunnel TLS sécurisé est établi.

- RADIUS Access-Accept : le serveur approuve l’accès et peut inclure l’attribution de VLAN, des dACLs, un délai d’expiration de session ou des actions de fin de session.

- Transition du port vers l’état contrôlé : l’accès complet au réseau est accordé selon les politiques définies.

Ce flux montre comment 802.1X assure une authentification sécurisée basée sur l’identité tout en appliquant des politiques d’accès réseau dynamiques.

Méthodes d’authentification 802.1X

Différentes méthodes EAP offrent des niveaux variés de sécurité et de complexité de déploiement :

- EAP-TLS : utilise une authentification mutuelle basée sur certificats, supprimant le besoin de mots de passe et garantissant une sécurité renforcée. Idéal pour les terminaux entièrement gérés dans un environnement Zero Trust.

- PEAP : encapsule une authentification par mot de passe dans un tunnel TLS. Plus simple à déployer, mais vulnérable aux attaques via des points d’accès malveillants si la configuration n’est pas correcte.

- EAP-TTLS : propose des méthodes d’authentification internes flexibles au sein d’un tunnel sécurisé. Utile dans les environnements avec une diversité de terminaux.

Analyse comparative et méthodes de repli

Bien que 802.1X soit la méthode NAC la plus sécurisée, d’autres mécanismes existent pour les terminaux hérités ou les cas particuliers. Un aperçu contextuel permet de comprendre les compromis :

- 802.1X : contrôle d’accès réseau basé sur l’identité, offrant une sécurité renforcée, l’application de VLAN/dACL et un alignement avec Zero Trust. La complexité réside dans la gestion de la PKI.

- Contournement d’authentification par MAC (MAB) : authentifie les appareils via leur adresse MAC. Utile pour les terminaux IoT ou hérités, mais facilement falsifiable et peu sécurisé pour les appareils utilisateurs.

- Protection des ports : limite le nombre d’adresses MAC par port. Simple et fondamental, mais ne permet pas une application dynamique de politiques basées sur l’identité.

Onboarding des appareils hérités et IoT

Même dans des réseaux modernes, certains appareils ne peuvent pas prendre en charge 802.1X, généralement des composants très anciens ou spécialisés. Les Entreprises combinent souvent le 802.1X pour les terminaux gérés avec des méthodes de repli pour ces exceptions :

- Ordinateurs portables et appareils gérés → 802.1X : authentification entièrement basée sur l’identité via certificats.

- Imprimantes et appareils IoT → MAC Authentication Bypass (MAB) + VLAN dédiés : accès basique tout en les isolant des systèmes sensibles.

- Appareils Guests → portail captif ou VLAN temporaires : accès Internet contrôlé sans exposer les ressources internes.

Cette stratégie hybride garantit une couverture réseau complète tout en maintenant des frontières de sécurité pour les terminaux qui ne peuvent pas effectuer nativement l'authentification 802.1X.

Adresses MAC et 802.1X

Les adresses MAC sont des éléments essentiels du processus d’authentification 802.1X. Chaque interface réseau possède une adresse MAC unique que l’authenticator utilise pour identifier le terminal qui tente de se connecter. Lors du premier échange EAPOL, l’authenticator enregistre l’adresse MAC du supplicant, ce qui remplit plusieurs fonctions :

- Identification de l’appareil : permet au réseau de distinguer chaque terminal, même avant la réussite de l’authentification.

- Authentification de repli : pour les appareils qui ne prennent pas en charge 802.1X (terminaux hérités ou IoT), l’adresse MAC peut être utilisée pour le MAB, offrant un accès réseau basique tout en maintenant l’isolation.

- Corrélation avec les politiques : les serveurs RADIUS peuvent associer les adresses MAC à des appareils connus, facilitant l’attribution dynamique de VLAN ou l’application de politiques d’accès spécifiques à chaque terminal.

Les adresses MAC servent de première couche de vérification d’identité, permettant à la fois le flux standard 802.1X et les mécanismes de repli.

Rôle des solutions MDM/UEM dans le déploiement du 802.1X

Le Déploiement 02.1X à grande échelle est complexe sans gestion centralisée des terminaux. Les plateformes MDM/UEM apportent une solution en automatisant l’onboarding, la distribution de certificats et l’application des politiques :

Onboarding automatisé

La configuration manuelle de profils 802.1X sur des centaines ou des milliers d’équipements n’est pas envisageable. Des solutions MDM telles que Microsoft Intune, Jamf ou VMware Workspace ONE automatisent ce processus en déployant les profils sur l’ensemble des équipements gérés.

Distribution de certificats

Le MDM s’intègre aux connecteurs de l’autorité de certification (NDES/SCEP) pour demander, installer et gérer automatiquement les certificats clients, éliminant ainsi le goulot d’étranglement lié à la gestion PKI pour le déploiement d’EAP-TLS.

Application des politiques

Le MDM peut vérifier la conformité des terminaux avant l’accès au réseau :

- État du chiffrement de l’appareil

- Présence d’un antivirus ou d’une protection d'endpoint

- Version du système d’exploitation ou niveau de correctifs

Les appareils non conformes peuvent se voir refuser la distribution du profil 802.1X, garantissant ainsi la sécurité avant même la connexion au réseau.

Segmentation réseau avancée

802.1X ne se limite pas à l’authentification des terminaux : il permet également l’application de politiques réseau fines. La segmentation dynamique garantit que chaque appareil n’accède qu’aux ressources auxquelles il est autorisé :

- Attribution dynamique de VLAN : les terminaux sont automatiquement placés dans des VLAN selon leur identité. Par exemple, un employé du Marketing qui s’authentifie via EAP-TLS est assigné au Marketing-VLAN, tandis qu’une imprimante de bureau utilisant MAB est placée dans Printers-VLAN, empêchant toute communication directe entre eux.

- Listes de contrôle d’accès téléchargeables (dACLs) : même au sein d’un VLAN, l’accès peut être restreint au niveau du port. Par exemple, un invité dans le Guest VLAN ne peut accéder qu’au portail captif et à Internet, tandis que les appareils corporatifs peuvent atteindre les applications internes.

- Authentification continue : les systèmes modernes réauthentifient périodiquement les appareils pour garantir la conformité et maintenir la confiance tout au long de la session.

Ces fonctionnalités mettent en œuvre la micro-segmentation et appliquent le principe du moindre privilège, limitant les mouvements latéraux et renforçant la sécurité sur l’ensemble du réseau..

Norme IEEE pour 802.1X

La norme IEEE 802.1X définit un cadre pour le contrôle d’accès réseau basé sur les ports, offrant une structure formelle pour l’authentification des utilisateurs et des terminaux sur les réseaux filaires et Wi-Fi. En combinant le mécanisme de port contrôlé/non contrôlé avec l’authentification EAP, la norme garantit que seuls les appareils autorisés peuvent transmettre du trafic réseau normal.

Aspects clés de la norme IEEE 802.1X

- Contrôle d’accès basé sur les ports : le switch ou le point d’accès maintient un port non contrôlé pour les messages EAP initiaux et un port contrôlé qui ne s’ouvre qu’après une authentification réussie.

- Méthodes EAP flexibles : prend en charge plusieurs types EAP (basés sur certificats ou identifiants) pour s’adapter aux différents besoins de sécurité.

- Application des politiques : s’intègre avec RADIUS pour appliquer l’attribution de VLAN, les ACL, les délais de session et d’autres politiques réseau pour chaque appareil authentifié.

- Sécurité trans-réseau : assure que le même modèle d’authentification fonctionne de manière cohérente sur les réseaux filaires et Wi-Fi, créant une posture de sécurité unifiée.

La norme IEEE fournit la base technique pour un accès sécurisé et centré sur l’identité, permettant aux entreprises d’appliquer des politiques de sécurité cohérentes sur l’ensemble de leur infrastructure réseau.

Intégration avec des cadres de sécurité plus larges

802.1X comme socle de confiance

802.1X joue le rôle de première évaluation de confiance, en vérifiant l’identité des terminaux avant de leur accorder l’accès au réseau. Il constitue la base de :

- SASE (Secure Access Service Edge) : garantit que seuls les terminaux authentifiés peuvent accéder aux ressources cloud.

- ZTNA (Zero Trust Network Access) : assure une application continue des politiques de sécurité au niveau des applications.

Micro-segmentation et confinement des menaces

Les VLAN dynamiques et les dACL empêchent les mouvements latéraux et limitent l’accès aux seules ressources autorisées, ce qui est essentiel pour le Zero Trust et la conformité réglementaire.

L’avenir de 802.1X

802.1X continuera d’évoluer pour répondre aux besoins des environnements modernes :

- Authentification sans mot de passe : EAP-TLS permet un accès véritablement sans mot de passe, renforçant la sécurité Zero Trust et centrée sur l’identité.

- Sécurité pilotée par l’IA : les données d’identité et de politique issues de 802.1X peuvent alimenter les plateformes SIEM et SOAR, facilitant la détection d’anomalies (par exemple, un appareil IoT tentant un accès non autorisé).

- Architectures cloud-native : les solutions NAC hébergées dans le cloud s’intègrent aux fournisseurs d’identité (Azure AD, Okta) et aux frameworks SASE/ZTNA, offrant une gestion globale, évolutive et simplifiée.

Conclusion

802.1X n’est pas seulement un protocole : c’est un cadre fondamental, centré sur l’identité, pour la sécurité des réseaux modernes. En combinant authentification au niveau du réseau, politiques dynamiques, automatisation MDM/UEM et micro-segmentation, il établit un socle de confiance pour les architectures ZTNA, Zero Trust et SASE.

Les solutions cloud-aware comme Cloudi-Fi facilitent le déploiement en offrant :

- RADIUS/NAC hébergé dans le cloud pour une scalabilité globale

- Gestion automatisée du cycle de vie des certificats

- Onboarding sécurisé pour les terminaux BYOD et IoT

- VLAN dynamiques et ACL téléchargeables pour la micro-segmentation

Ensemble, ces fonctionnalités permettent un accès réseau sécurisé, conforme et prêt pour l’avenir, parfaitement adapté aux besoins des entreprises modernes.