Sécuriser le Wi‑Fi des collaborateurs n’est plus une option. Avec l’essor des applications cloud, des objets connectés (IoT) et du travail à distance, les réseaux d’entreprise sont exposés à des menaces de plus en plus sophistiquées. WPA2/3-Enterprise avec authentification 802.1X constitue la base d’un accès sans fil sécurisé, évolutif et pérenne.

Introduction à WPA2/3-Enterprise

WPA2/3-Enterprise est le standard avancé de sécurité Wi‑Fi pour les entreprises modernes. Il dépasse le simple usage de mots de passe partagés pour offrir une protection renforcée, une authentification individuelle des utilisateurs et un contrôle d’accès strict basé sur l’identité. En rendant chaque connexion unique et traçable, il garantit la sécurité et la conformité des réseaux sans fil tout en étant prêt à gérer l’écosystème complexe des terminaux actuels.

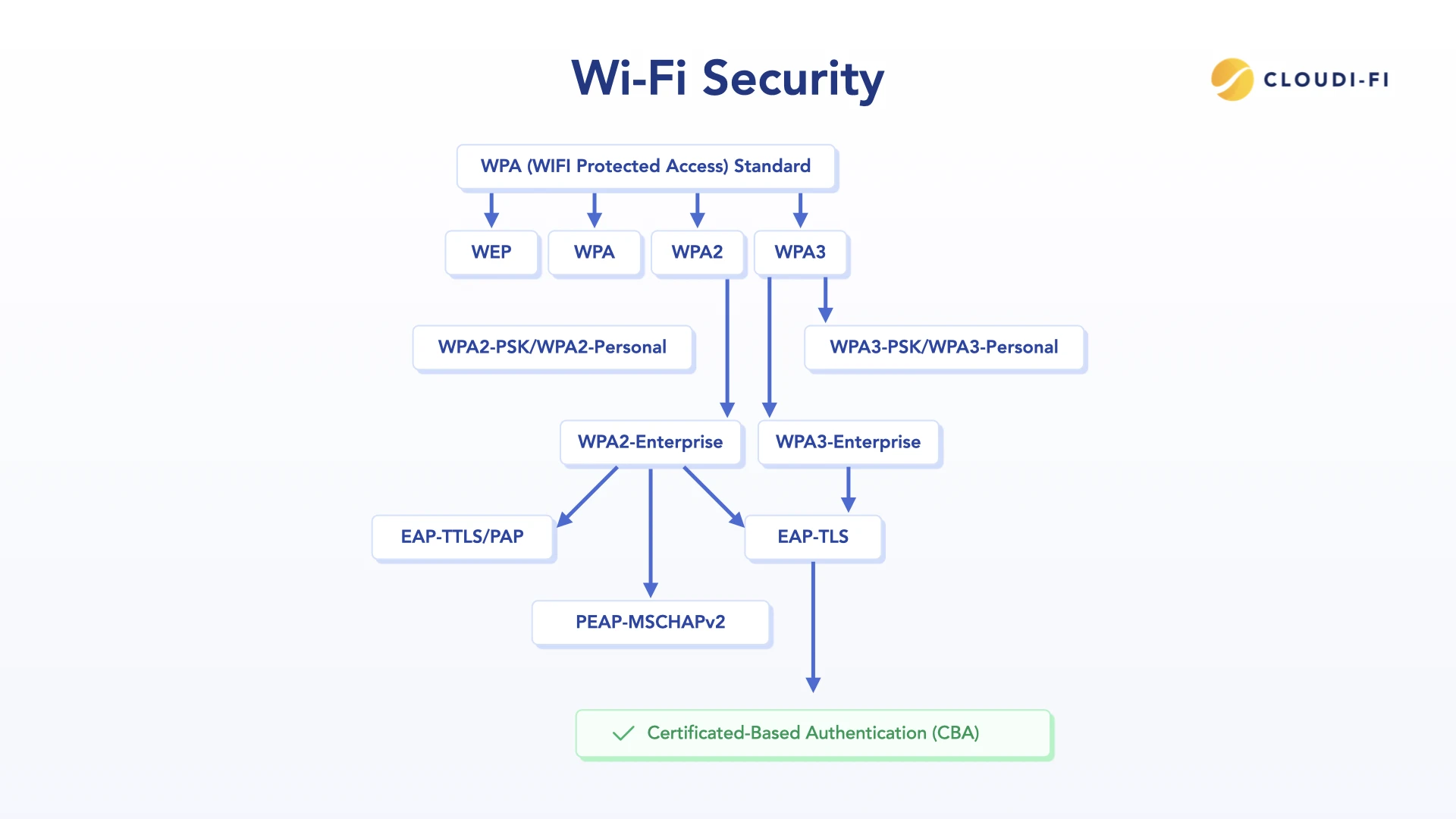

L’évolution de la sécurité Wi‑Fi : du WEP au WPA3

Comprendre la sécurité Wi‑Fi moderne nécessite un retour sur l’évolution des standards de chiffrement.

WEP (Wired Equivalent Privacy)

Introduit à la fin des années 1990, WEP visait à offrir une sécurité équivalente à celle du filaire pour le sans-fil. Ses failles en faisaient un protocole peu sûr :

- Clés statiques et courtes : WEP utilisait des clés fixes de 40 ou 104 bits avec un vecteur d’initialisation (IV) de 24 bits.

- Vulnérabilités liées à la réutilisation du flux de clés : le vecteur d’initialisation (IV) était transmis en clair et réinitialisé fréquemment, ce qui entraînait des flux de clés répétés. Cela permettait aux attaquants de casser WEP en quelques minutes à l’aide d’outils comme Aircrack-ng.

WPA (Wi-Fi Protected Access)

WPA était un standard transitoire entre WEP et WPA2. Il a introduit TKIP (Temporal Key Integrity Protocol), qui servait de « couche » autour de l’algorithme de chiffrement WEP (RC4) :

- Mélange des clés par paquet : chaque paquet transmis utilise une clé de chiffrement unique.

- Vérification de l’intégrité des messages (MIC) : permet de détecter toute altération des trames sans fil.

Bien que TKIP ait considérablement amélioré la sécurité par rapport à WEP, il ne corrigeait pas fondamentalement les faiblesses cryptographiques de RC4, laissant subsister certaines vulnérabilités.

Architecture réseau

Un déploiement WPA2/3-Enterprise efficace repose sur une architecture réseau bien structurée. Les principes clés incluent :

- Points d’accès stratégiquement placés : garantissent une couverture Wi‑Fi homogène et des performances optimales dans l’ensemble de l’entreprise.

- Déploiement du serveur RADIUS : centralise l’authentification et prend en charge des méthodes EAP flexibles pour valider dynamiquement utilisateurs et terminaux. Les points d'accès sont configurés en tant que clients RADIUS.

- Segmentation et application des politiques : permettent aux administrateurs de contrôler l’accès selon l’utilisateur, le type de terminal, le profil ou la localisation. Les politiques réseau peuvent être appliquées en assignant dynamiquement des VLAN pour gérer le trafic des clients en fonction de leur rôle ou de leur type de terminal.

En combinant des points d’accès avec un serveur RADIUS robuste et des méthodes d’authentification flexibles, les entreprises peuvent gérer et contrôler l’accès sans fil de manière sécurisée tout en offrant une expérience fluide aux utilisateurs et terminaux de confiance.

WPA2/3-Enterprise et 802.1X : le cadre de sécurité de référence

Les limites de WEP et WPA ont ouvert la voie à WPA2 et WPA3-Enterprise, qui reposent sur l’authentification 802.1X pour offrir une sécurité forte et individuelle par utilisateur.

WPA2-Enterprise vs. WPA2-Personal

La principale différence réside dans la gestion des identifiants et la génération des clés :

- WPA2-Personal (PSK) : utilise une clé pré-partagée unique pour tous les utilisateurs. Si un utilisateur quitte l’entreprise ou si sa clé est compromise, toute la sécurité du réseau est immédiatement compromise.

- WPA2-Enterprise (802.1X) : supprime totalement la PSK, la remplaçant par des identifiants individuels et des clés de session dynamiques, offrant ainsi une sécurité renforcée et une auditabilité complète.

Le cadre 802.1X et la pile EAP

802.1X est un protocole de contrôle d’accès réseau basé sur le port, utilisant le protocole d’authentification extensible (EAP) pour gérer l’authentification.

Composants clés :

- Supplicant : le terminal client demandant l’accès.

- Authenticator : le dispositif réseau (généralement un point d’accès) qui contrôle le port physique du réseau.

- Serveur d’authentification : un serveur RADIUS qui valide les identifiants en se référant à une base de données backend (par exemple Active Directory)

La EAP State Machine : garantit la confiance

EAP est un framework et non une méthode d’authentification en soi. Le processus d’authentification suit une machine à états spécifique :

- Initiation : le terminal (Supplicant) envoie une trame EAP-Start (ou EAPOL-Start).

- Demande d’identité : l’Authenticator (point d’accès) répond par un EAP-Request/Identity.

- Échange d’authentification : le terminal fournit son identité. Le point d’accès encapsule les messages EAP et les transmet au serveur RADIUS.

- Tunneling EAP (PEAP/TTLS) : pour des méthodes comme PEAP, un tunnel TLS sécurisé est d’abord établi entre le client et le serveur RADIUS via le certificat du serveur. Ce n’est qu’ensuite que les identifiants internes (nom d’utilisateur/mot de passe) sont transmis de manière sécurisée.

- Décision d’accès : le serveur RADIUS renvoie Access-Accept ou Access-Reject. En cas d’acceptation, le serveur partage de manière sécurisée la Pairwise Master Key (PMK) générée avec le point d’accès.

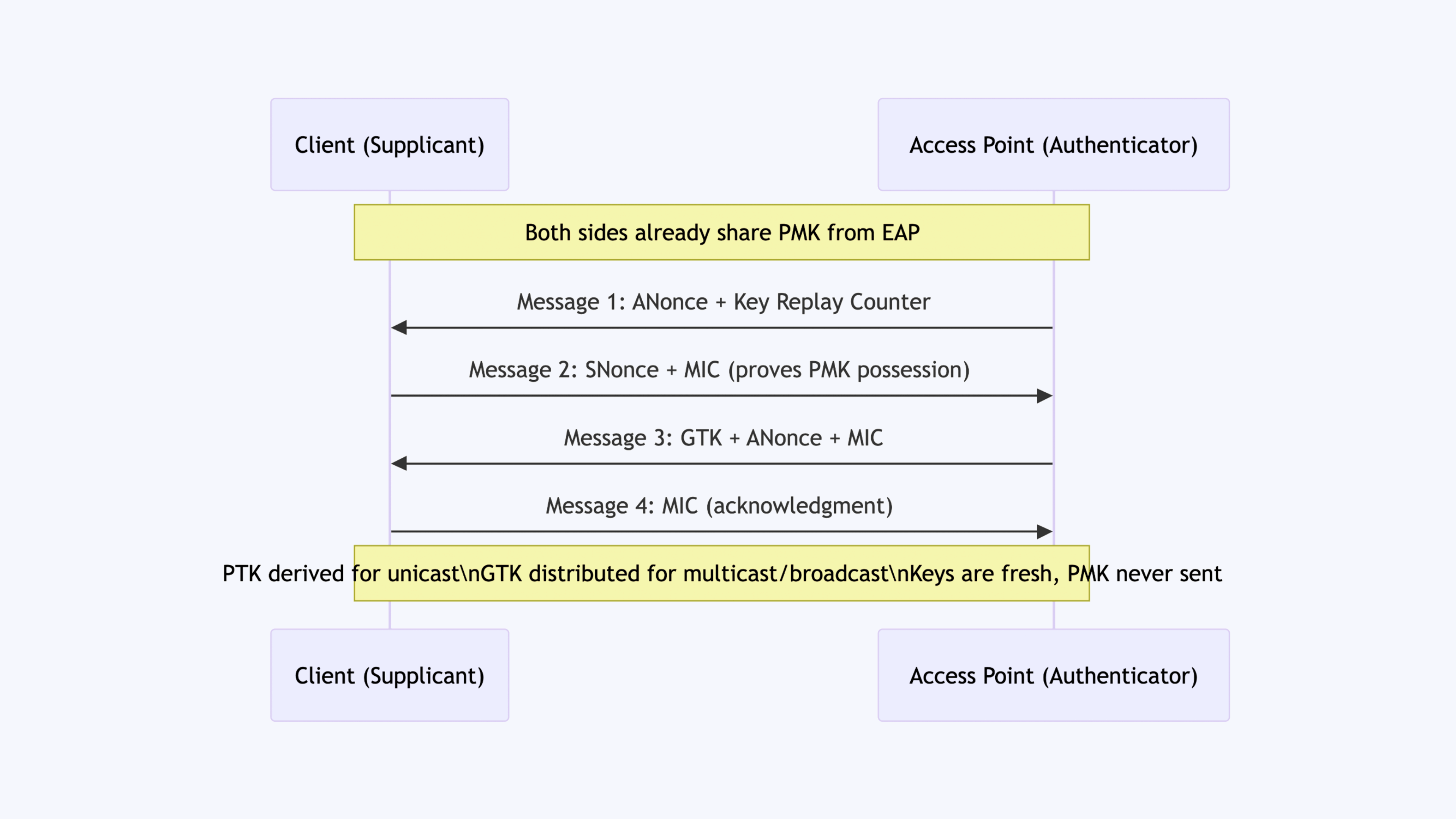

Le handshake en quatre étapes : dérivation des clés cryptographiques

Après une authentification EAP réussie, la Pairwise Master Key (PMK) est utilisée pour sécuriser la session sans fil via le handshake en quatre étapes :

- Dérivation de la PMK : la PMK est générée à partir de l’échange EAP réussi. Il s’agit du secret cryptographique qui distingue la sécurité Enterprise de la sécurité basée sur PSK.

- Génération de la PTK : la PMK est utilisée pour générer la Pairwise Transient Key (PTK), qui chiffre le trafic unicast (du client vers le point d’accès).

- Génération de la GTK : le point d’accès crée également la Group Transient Key (GTK) pour chiffrer le trafic broadcast et multicast.

- Rafraîchissement des clés : le handshake prouve que le client et le point d’accès possèdent la PMK sans jamais la transmettre, et établit la fraîcheur des clés pour prévenir les attaques par rejeu.

Méthodes d’authentification pour le Wi‑Fi 802.1X

Lors de la mise en œuvre de 802.1X, différentes méthodes d’authentification basées sur EAP offrent une flexibilité selon les exigences de sécurité et l’infrastructure de l’organisation :

- EAP-TLS (Transport Layer Security) : la méthode la plus sécurisée, reposant sur des certificats client et serveur. Couramment utilisée pour les ordinateurs portables d’entreprise ou les terminaux à haute sécurité.

- PEAP (Protected EAP) : encapsule une méthode d’authentification simple, comme MS-CHAPv2, dans un tunnel TLS. Permet l’utilisation sécurisée d'identifiants existants (par exemple comptes Active Directory).

- EAP-TTLS (Tunneled TLS) : similaire à PEAP mais plus flexible, supportant plusieurs protocoles d’authentification internes dans un tunnel TLS. Utile dans des environnements avec des terminaux variés.

- EAP-FAST (Flexible Authentication via Secure Tunneling) : méthode Cisco permettant une authentification sécurisée sans certificats clients, souvent utilisée dans les scénarios BYOD.

Le choix de la méthode d’authentification doit trouver un équilibre entre sécurité, évolutivité et facilité d’utilisation.

Consultez l’explication complète du 802.1X.

Déploiement clé et considérations opérationnelles

La mise en œuvre de WPA2/3-Enterprise nécessite une planification minutieuse et une intégration approfondie de l’infrastructure.

RADIUS server high availability and configuration

- Redondance et répartition de charge : essentielles pour les déploiements importants. Si un serveur RADIUS tombe en panne, les nouvelles connexions Wi‑Fi sont bloquées. Il est donc recommandé de déployer des serveurs primaire et secondaire et d’envisager la répartition de charge pour distribuer l’authentification dans les environnements de grande taille.

- Configuration des clients : le terminal doit être configuré pour faire confiance au certificat du serveur RADIUS. Une erreur fréquente est le refus de confiance envers l’Autorité de Certification (CA) qui a émis le certificat du serveur RADIUS.

Infrastructure à clés publiques (PKI)

Pour les méthodes basées sur certificats, comme EAP-TLS (la plus sécurisée), une PKI robuste est indispensable :

- Authentification mutuelle : EAP-TLS exige que le client et le serveur présentent chacun un certificat, prouvant leur identité réciproque et éliminant le risque d’attaque de type « man-in-the-middle » via un serveur RADIUS malveillant.

- Gestion du cycle de vie : l’automatisation est obligatoire. Utilisez des protocoles comme SCEP (Simple Certificate Enrollment Protocol) ou NDES (Network Device Enrollment Service) pour automatiser l’enregistrement, le renouvellement et la révocation (OCSP/CRL) des certificats clients.

Dépannage avancé : analyse technique approfondie

WPA3 et Zero Trust : détails techniques

WPA3 et l’architecture Zero Trust (ZTA) représentent l’avenir de la sécurité, le réseau sans fil constituant le point clé d’application des politiques.

WPA3-Enterprise : le standard d’excellence pour le chiffrement

WPA3 apporte des améliorations de sécurité essentielles par rapport à WPA2 :

- SAE (Simultaneous Authentication of Equals) : remplace le handshake PSK de WPA2-Personal par un protocole d’établissement de clé sécurisé, résistant aux attaques par dictionnaire hors ligne, une faiblesse majeure de WPA2.

- Enhanced Open (OWE) : fournit un chiffrement opportuniste pour les réseaux ouverts (comme le Wi‑Fi Guest), garantissant que le trafic ne peut pas être intercepté passivement même sans authentification.

- Mode de sécurité 192 bits : WPA3-Enterprise propose un mode optionnel haute sécurité basé sur la cryptographie Suite B, idéal pour les réseaux gouvernementaux ou de défense. Ce mode impose :

- Chiffrement AES-256.

- SHA-384 pour l’intégrité des messages et la dérivation des clés.

- Cette configuration offre une base cryptographique solide pour protéger les données sensibles..

Le Wireless comme point d’application des politiques Zero Trust (PEP)

La cybersécurité moderne évolue d’une défense périmétrique vers une architecture Zero Trust (ZTA) : « ne jamais faire confiance, toujours vérifier ». Dans ce modèle, le réseau sans fil constitue la première ligne de défense.

- Vérification basée sur l’identité : WPA2/3-Enterprise avec 802.1X garantit que, avant qu’un terminal n’accède à une ressource, l’identité de l’utilisateur et celle du terminal (via certificat/MAC) sont vérifiées. La connexion ne se limite pas à l’accès réseau, elle authentifie un sujet.

- Point d’application des politiques (PEP) : le point d’accès et le système intégré de contrôle d’accès réseau (NAC) jouent le rôle de PEP ZTA. Ils appliquent immédiatement les politiques d’accès basées sur l’identité dès la réussite de l'authentification 802.1X.

- Micro-segmentation dynamique : des déploiements robustes 802.1X permettent une segmentation dynamique. Après authentification réussie, le serveur RADIUS renvoie des Vendor-Specific Attributes (VSA) qui :

- assignent le terminal à un VLAN spécifique.

- appliquent un filtre/ACL de pare-feu unique.

- attribuent un Security Group Tag (SGT).

Cette approche garantit qu’un appareil compromis, par exemple une caméra IoT, est automatiquement isolé dans un micro-segment unique, limitant ainsi l’impact d’une potentielle violation sur l’ensemble du réseau.

Comment Cloudi‑Fi assure l’autorité du Wi‑Fi en entreprise

Déployer et maintenir la complexité de WPA2/3-Enterprise, notamment l’infrastructure PKI et RADIUS requise, représente souvent le plus grand défi. Cloudi‑Fi simplifie ces exigences critiques grâce à une plateforme cloud unifiée et native.

Cloudi‑Fi transforme la charge opérationnelle en sécurité fluide en offrant :

1. RADIUS sans maintenance et haute disponibilité

- Suppression des serveurs sur site : Cloudi‑Fi fournit un service RADIUS global entièrement géré dans le cloud, éliminant la nécessité pour les entreprises de déployer, patcher et maintenir des serveurs physiques primaires et secondaires.

- Répartition de charge intégrée : l’architecture cloud assure nativement le load balancing et le failover, garantissant une authentification continue et robuste, même dans des environnements à forte densité ou géographiquement dispersés, sans configuration complexe.

2. Gestion simplifiée de la PKI et du cycle de vie des certificats

- Déploiement automatisé EAP-TLS : Cloudi‑Fi automatise la partie la plus complexe de la sécurisation du Wi‑Fi.

- Gestion des certificats EAP-TLS : Cloudi‑Fi supprime la dépendance aux outils internes lourds de PKI (comme NDES/SCEP) pour l’onboarding des terminaux.

- Provisionnement transparent : il configure automatiquement les terminaux des employés et les appareils BYOD avec les certificats clients et les profils Wi‑Fi requis, garantissant une authentification mutuelle sans configuration complexe côté utilisateur ni intervention du service IT.

3. Application du Zero Trust basée sur l’identité

- Moteur de politique centralisé : Cloudi‑Fi agit comme source unique de vérité pour l’identité. Il s’intègre aux fournisseurs d'identité (Active Directory, Azure AD, Okta) et transmet aux points d’accès les Vendor-Specific Attributes (VSA) nécessaires.

- Micro-segmentation dynamique à grande échelle : cette intégration garantit qu’au moment où un utilisateur s’authentifie via 802.1X, il est immédiatement placé dans le segment de sécurité approprié (VLAN, ACL, SGT) en fonction de son rôle et de la conformité de son terminal, constituant le socle de l’accès Zero Trust sur le réseau sans fil.

En combinant la sécurité éprouvée de WPA2/3-Enterprise, l’authentification robuste 802.1X et les principes Zero Trust avec l’automatisation et la gestion des politiques de Cloudi‑Fi, les organisations peuvent sécuriser efficacement leurs réseaux sans fil, accompagner les environnements de travail modernes et anticiper les menaces émergentes.

Conclusion

WPA2/3-Enterprise avec authentification 802.1X ne se limite pas à une simple mesure de sécurité ; c’est la technologie fondamentale qui permet de créer une entreprise moderne, flexible et sécurisée. En adoptant ce standard, les organisations passent d’une protection par mot de passe simpliste à un modèle de sécurité sophistiqué basé sur l’identité, résistant aux menaces actuelles et prêt pour les standards futurs, comme l’architecture Zero Trust.

En combinant protocoles de sécurité éprouvés, automatisation avancée et gestion centralisée des politiques, les entreprises peuvent sécuriser leurs réseaux Wi‑Fi de manière efficace, soutenir les environnements de travail modernes et rester en avance sur les menaces évolutives. Sécurisez votre Wi-Fi d'entreprise en toute confiance : déployez WPA2/3-Enterprise de manière intelligente avec Cloudi‑Fi.