Introduction : L’évolution des fondations du contrôle d’accès

IEEE 802.1X (contrôle d’accès réseau basé sur les ports) a longtemps été la référence pour sécuriser les réseaux filaires et Wi-Fi des entreprises. Il agit comme un véritable gardien, garantissant que seuls les utilisateurs et appareils authentifiés peuvent se connecter au réseau dès le premier point d’accès.

Cependant, le contexte opérationnel a profondément changé. L’adoption massive du cloud, le passage aux architectures Zero Trust, l’explosion de l’IoT et la généralisation du travail hybride ont mis en évidence les limites du modèle 802.1X traditionnel, basé sur l’infrastructure locale. Ce qui était autrefois robuste dans un environnement centralisé montre aujourd’hui des faiblesses en matière de scalabilité, de sécurité et d’expérience utilisateur.

Architecture 802.1X traditionnelle : le socle technique

Le mécanisme 802.1X est une transaction précise, pilotée par protocole, conçue pour établir une barrière de sécurité stricte au niveau de la couche 2.

Le standard et les états des ports

La norme IEEE 802.1X définit le processus de contrôle d’accès. Lorsqu’un appareil se connecte à un Authenticator (switch ou point d’accès), le port passe par défaut à l’état Non autorisé, bloquant tout trafic de données et tout trafic IP (couche 3). Seules les trames EAP over LAN (EAPoL) sont autorisées à circuler. Après authentification réussie, le serveur d’authentification (RADIUS) signale au port de passer à l’état Autorisé, ouvrant la connexion pour le flux de données. Ce mécanisme garantit une sécurité efficace au niveau physique et de la couche liaison.

Découvrez les fondamentaux dans notre guide complet sur le 802.1X.

Rôles clés et flux de paquets

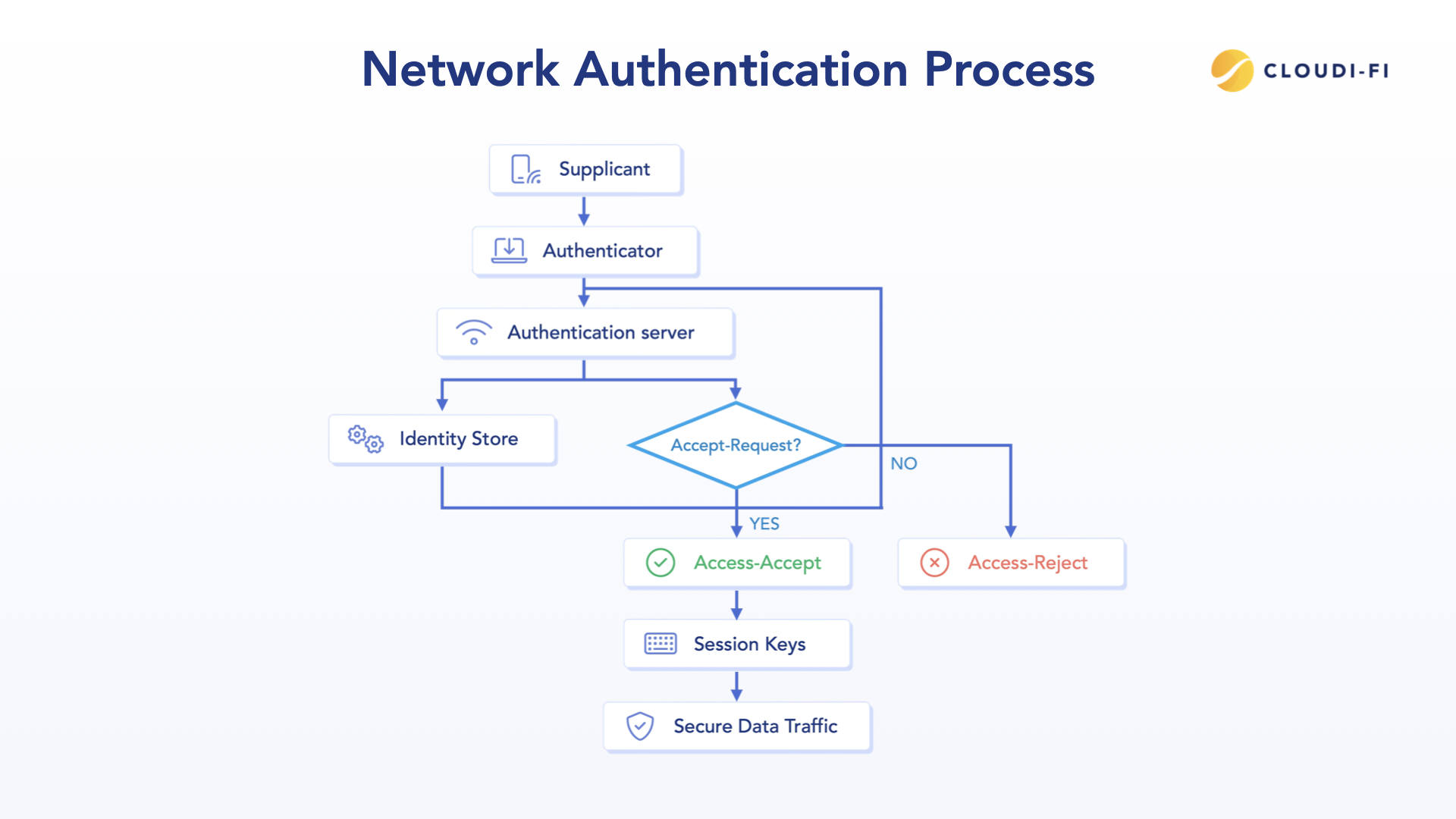

La configuration classique repose sur trois rôles :

- Supplicant : l’appareil client qui demande l’accès au réseau.

- Authenticator : le périphérique de contrôle d’accès (switch ou point d’accès) qui gère le port.

- Serveur d’authentification : le serveur RADIUS, qui valide les identifiants en les comparant à un annuaire d’identité (par exemple, Active Directory).

La transaction centrale consiste en un échange EAP en plusieurs étapes, relayé via une requête RADIUS (Access-Request) et finalisé par une acceptation (Access-Accept) ou un refus (Access-Reject). L’Access-Accept contient les clés de session nécessaires (comme la PMK) pour sécuriser le trafic de données qui suit.

Méthodes EAP : un écosystème de choix

Le protocole d’authentification extensible (EAP) permet à 802.1X de prendre en charge différents types d’authentification :

- EAP-TLS : la référence en matière de sécurité, nécessitant une authentification mutuelle par certificat pour le client et le serveur, éliminant ainsi les risques liés aux mots de passe.

- PEAP / EAP-TTLS : les méthodes encapsulent l’authentification par mot de passe dans un tunnel TLS. La sécurité dépend cependant de la validation correcte du certificat serveur par le client, ce qui constitue un point de défaillance fréquent et expose à des attaques de type « man-in-the-middle ».

- EAP-FAST : méthode propriétaire (souvent Cisco) utilisant des Protected Access Credentials (PAC), qui réduisent la charge liée aux certificats, mais introduisent une complexité propre à la gestion du cycle de vie des PAC.

Les points de congestion de l’architecture 802.1X traditionnelle

Le modèle traditionnel, basé sur l’infrastructure locale, rencontre des contraintes opérationnelles et techniques croissantes à mesure que l’environnement se modernise et prend de l’ampleur.

La charge opérationnelle de la PKI

Le déploiement d’EAP-TLS à grande échelle demande des ressources importantes :

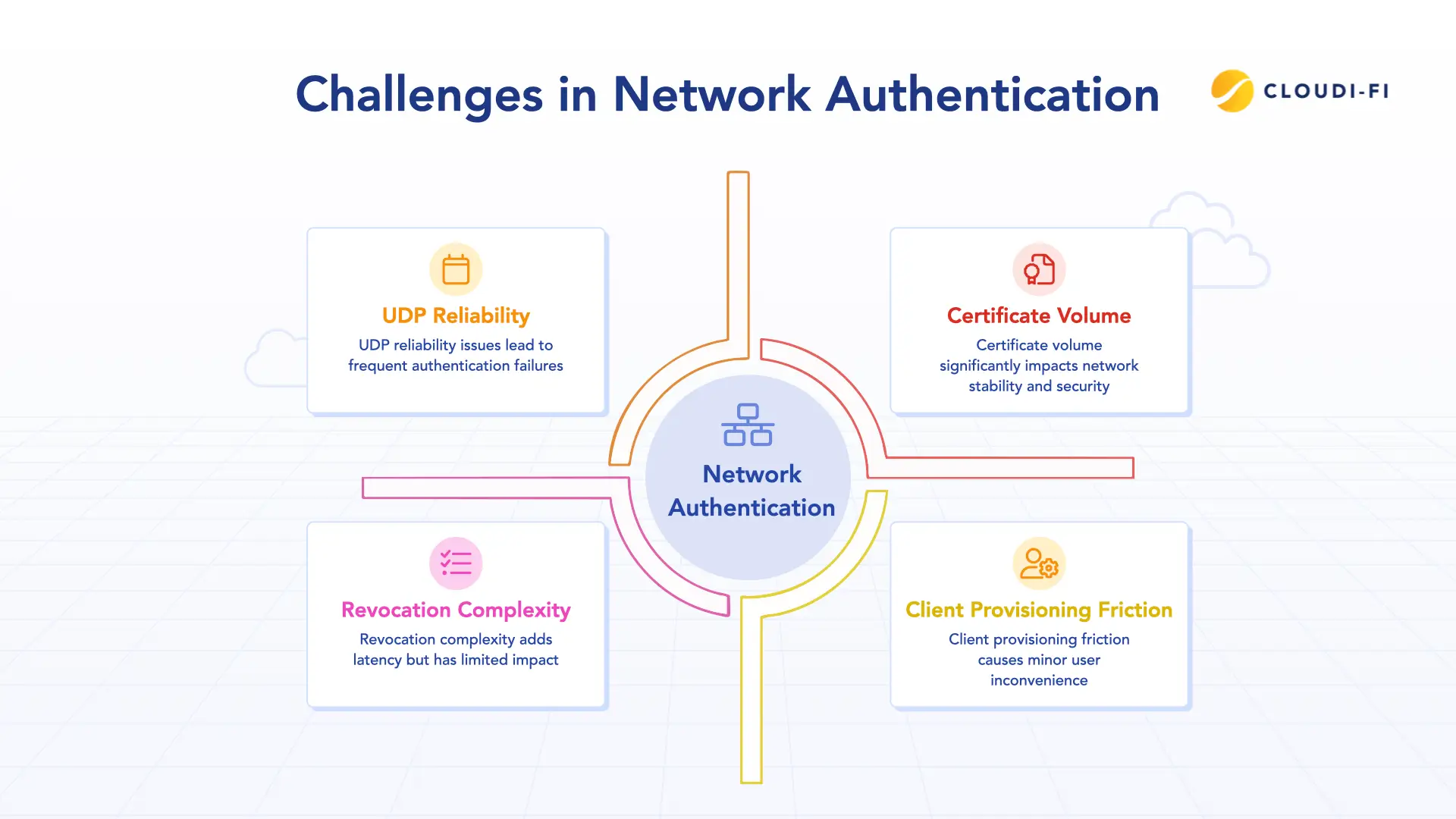

- Volume de certificats : une grande entreprise peut gérer des dizaines de milliers de certificats (utilisateurs, appareils, serveurs), et les certificats expirés sont une cause majeure de pannes réseau massives.

- Complexité de révocation : les politiques de sécurité strictes obligent l’Authenticator à vérifier l’état d’un certificat via la CRL (Certificate Revocation List) ou le OCSP (Online Certificate Status Protocol), ce qui entraîne une latence significative et constitue un point de défaillance distribué.

Limites de scalabilité et de fiabilité du RADIUS

Les déploiements RADIUS traditionnels (NPS, ISE) peinent à suivre l’échelle mondiale :

- Prolifération des appliances : pour étendre le réseau sur plusieurs sites, il faut recourir à des mécanismes propriétaires de réplication, de proxy ou de clustering, entraînant des coûts matériels élevés et une complexité opérationnelle importante.

- Fiabilité limitée de l’UDP : le protocole RADIUS repose sur UDP (User Datagram Protocol), qui est sans connexion et ne garantit pas la livraison des paquets. Sur des liens WAN à haute latence ou sujets à pertes (fréquents avec le travail hybride), la perte de paquets UDP provoque des délais d’authentification et des nouvelles tentatives, dégradant directement l’expérience utilisateur.

Difficultés liées au provisioning des clients

La configuration du Supplicant reste un point douloureux. Si les solutions MDM facilitent la prise en charge des appareils d’entreprise, l’onboarding des appareils personnels (BYOD) nécessite une configuration manuelle (SSID, méthode EAP, validation du certificat serveur), générant souvent un volume élevé de tickets auprès du support technique.

Onboarding et 802.1X

La complexité de la configuration 802.1X impacte directement l’expérience d’onboarding des utilisateurs, en particulier lorsque l’on vise une sécurité maximale avec EAP-TLS. Pour garantir une protection robuste basée sur les certificats, il faut un mécanisme capable de distribuer les identifiants du supplicant (certificats) et de configurer correctement les profils réseau (SSID, chaînes de confiance pour la validation des serveurs) avant la première connexion de l’utilisateur. La friction opérationnelle liée au provisioning manuel crée souvent un déséquilibre entre sécurité et praticité : pour simplifier la gestion et limiter la charge du support, les équipes IT ont tendance à recourir à des méthodes EAP moins sécurisées basées sur mot de passe (PEAP) ou au mécanisme faible MAB pour les accès invités et BYOD, compromettant ainsi le plein potentiel de sécurité de 802.1X.

Facteurs clés : Zero Trust et IoT

Deux évolutions majeures imposent une réarchitecture de l’écosystème 802.1X.

Zero Trust et vérification continue

802.1X a été conçu pour un contrôle d’accès ponctuel. Le modèle Zero Trust exige une vérification continue de l’état des appareils (par exemple : système d’exploitation à jour, agent EDR actif).

La solution technique consiste au message RADIUS Change of Authorization (CoA). Si une plateforme de threat intelligence détecte une compromission après la connexion d’un appareil, le serveur RADIUS envoie un CoA à l’Authenticator, qui déconnecte immédiatement le client ou le place dans un VLAN de quarantaine. La mise en œuvre d’une intégration CoA en temps réel reste complexe avec des serveurs RADIUS statiques et sur site.

Prolifération de l’IoT et vulnérabilité du MAB

Les dispositifs IoT ne disposent souvent pas de la complexité nécessaire pour exécuter un Supplicant 802.1X, obligeant les entreprises à recourir au MAC Authentication Bypass (MAB), peu sécurisé. Comme les adresses MAC sont facilement falsifiables, cela crée une vulnérabilité majeure.

La mitigation nécessite des moteurs avancés de profilage des appareils, utilisant des méthodes passives comme : recherche OUI, empreinte DHCP et requêtes SNMP, afin de classifier et identifier le type d’appareil, ce qui permet une application dynamique et restrictive des politiques de sécurité.

Détection des appareils et des utilisateurs

802.1X assure une détection fondamentale des appareils et des utilisateurs en s’appuyant sur le Extensible Authentication Protocol (EAP) pour authentifier les entités via des identifiants uniques, qu’il s’agisse de certificats d’appareil ou d’identifiants utilisateurs. Le serveur d’authentification (RADIUS) joue le rôle de moteur de politique, en vérifiant ces identités auprès de l’annuaire. Crucialement, une fois l’authentification réussie, le serveur RADIUS ne se contente pas d’accorder l’accès : il renvoie dans le message Access-Accept des attributs RADIUS spécifiques (Vendor-Specific Attributes, VSA). Ces attributs, comme l’ID VLAN ou le Tunnel-Private-Group-ID, indiquent à l’Authenticator (switch ou point d’accès) comment segmenter le nouveau dispositif connecté. Ce mécanisme garantit que l’accès au réseau n’est pas seulement authentifié, mais également dynamiquement autorisé et contrôlé en fonction de l’identité unique de l’entité connectée.

Comment la migration vers le cloud transforme 802.1X

Les solutions cloud-native répondent aux limites techniques et opérationnelles du modèle traditionnel, transformant l’infrastructure 802.1X en un service centré sur l’identité.

RADIUS natif cloud (RaaS)

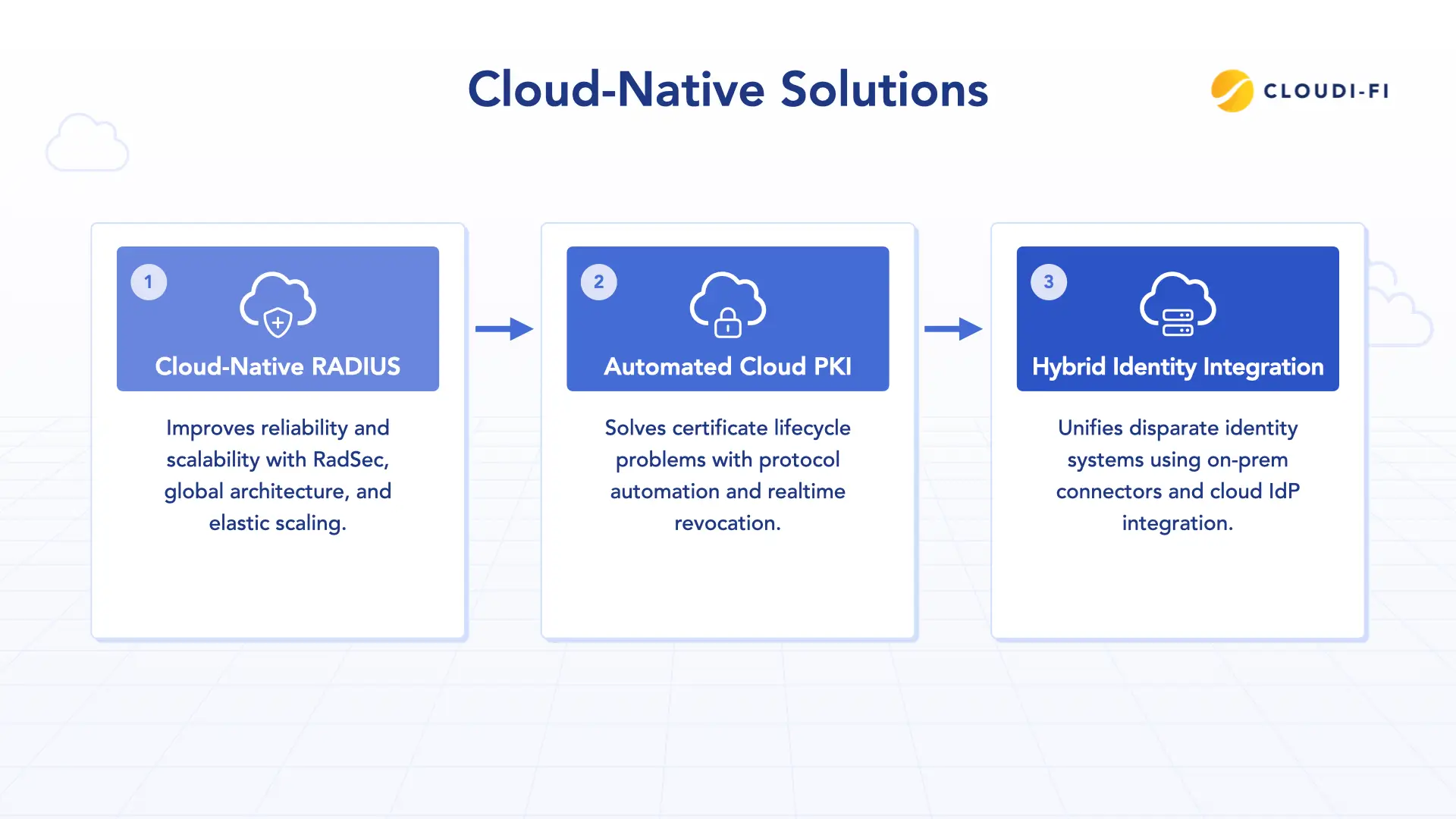

Le RADIUS-as-a-Service (RaaS) améliore fondamentalement la fiabilité et la scalabilité :

- RadSec (RADIUS sur TLS) : remplace le transport UDP peu sûr et peu fiable par une communication chiffrée et vérifiée via TCP/TLS, garantissant livraison et sécurité sur le WAN.

- Architecture globale : des Points de Présence (PoPs) géodistribués traitent les demandes d’authentification plus près des utilisateurs, réduisant la latence liée à l’authentification distante.

- Scalabilité flexible : supprime le besoin de clustering manuel des appliances et de mécanismes de réplication propriétaires.

PKI cloud automatisé

Les plateformes PKI cloud résolvent le problème du cycle de vie des certificats :

- Automatisation des protocoles : elles utilisent des protocoles comme SCEP (Simple Certificate Enrollment Protocol) et EST (Enrollment over Secure Transport) pour s’intégrer directement aux outils MDM, permettant l’émission et le renouvellement automatisés des certificats sans intervention manuelle.

- Révocation en temps réel : les certificats peuvent être révoqués instantanément sur l’ensemble du réseau, renforçant considérablement la posture de sécurité.

Intégration des identités hybrides

Les solutions RADIUS modernes servent de plan de contrôle unifié pour les systèmes d’identité disparates :

- Elles utilisent un connecteur léger sur site pour relayer de manière sécurisée les demandes d’authentification vers les annuaires hérités (AD/LDAP).

- Elles s’intègrent directement aux Identity Providers (IdP) cloud tels qu’Azure AD, Okta ou Ping via la fédération SAML/OIDC.

Cette approche crée un tissu d’authentification unique et unifié pour les identités héritées et cloud, simplifiant la gestion et renforçant la sécurité.

Application des politiques

La fonction principale du serveur RADIUS, une fois l’identité vérifiée, est l'Application des politiques. Cela consiste à appliquer des politiques d’accès granulaires basées sur les rôles (RBAC) pour contrôler les ressources réseau spécifiques (serveurs, applications, zones internes) auxquelles l’utilisateur ou l’appareil authentifié peut accéder. En renvoyant des attributs d’autorisation spécifiques dans le message Access-Accept, le processus 802.1X dépasse le simple contrôle de connexion pour déterminer la segmentation logique et les permissions de l’endpoint, renforçant ainsi à la fois la sécurité et l’efficacité opérationnelle.

Attribution dynamique de VLAN

Un composant clé de l’application des politiques est l’attribution dynamique de VLAN. Le serveur RADIUS évalue l’identité et la posture de l’utilisateur ou de l’appareil authentifié par rapport aux politiques prédéfinies, puis indique à l’Authenticator (switch ou point d’accès) de placer l’endpoint dans le VLAN approprié. Par exemple, un ordinateur portable utilisé par un collaborateur de l’équipe finance peut être placé dans un VLAN haute sécurité, tandis qu’un appareil invité est redirigé vers un VLAN Internet limité. Cette approche renforce la segmentation du réseau, réduit la surface d’attaque et simplifie la gestion des ressources, sans nécessiter de configuration manuelle des ports.

Conclusion : un futur centré sur l’identité

802.1X reste une pièce maîtresse incontournable du contrôle d’accès en entreprise. Cependant, le protocole n’est plus géré par des appliances statiques dédiées. L’avenir repose sur un écosystème 802.1X centré sur l’identité et conscient du cloud, offrant :

- Une livraison RADIUS globale et à faible latence (RaaS)

- Une gestion automatisée et sécurisée du cycle de vie des certificats (Cloud PKI)

- Une application continue de la sécurité (CoA et superposition ZTNA)

- Une segmentation dynamique pour les appareils IoT et BYOD

Le véritable défi ne réside pas dans le protocole lui-même, mais dans le paradigme de gestion. La transition de la gestion matérielle sur site vers l’orchestration de services cloud est inévitable.

How Cloudi-Fi helps

Cloudi-Fi accélère cette migration en proposant une approche cloud-native et centrée sur l’identité, qui modernise 802.1X tout en s’intégrant naturellement aux principes Zero Trust :

- Cloud RADIUS-as-a-Service (RaaS) : fournit des PoPs géodistribués utilisant RadSec pour une authentification fiable et à faible latence sur tous les sites et pour les utilisateurs distants, éliminant les limites de fiabilité de l’UDP.

- Automatisation de la PKI cloud : gère automatiquement le cycle de vie des certificats grâce à SCEP et EST, s’intégrant aux principales plateformes MDM (Intune, Jamf) pour un enrôlement et un renouvellement zero-touch, réduisant considérablement les incidents liés à la PKI.

- Unification des identités hybrides : propose une intégration native avec les IdP cloud comme Azure AD et Okta via SAML, tout en conservant la compatibilité avec les AD/LDAP locaux via un proxy sécurisé.

- Contrôle d’accès dynamique : intègre un profilage avancé des appareils IoT et BYOD, permettant une segmentation dynamique automatisée basée sur l’identité via les attributs RADIUS tels que VLAN ID et Tunnel-Private-Group-ID.

Pour les entreprises souhaitant réduire la complexité opérationnelle tout en renforçant la sécurité réseau à l’ère du cloud hybride, Cloudi-Fi offre la solution 802.1X complète et cloud-native.