Repenser le contrôle d’accès : le contexte avant tout

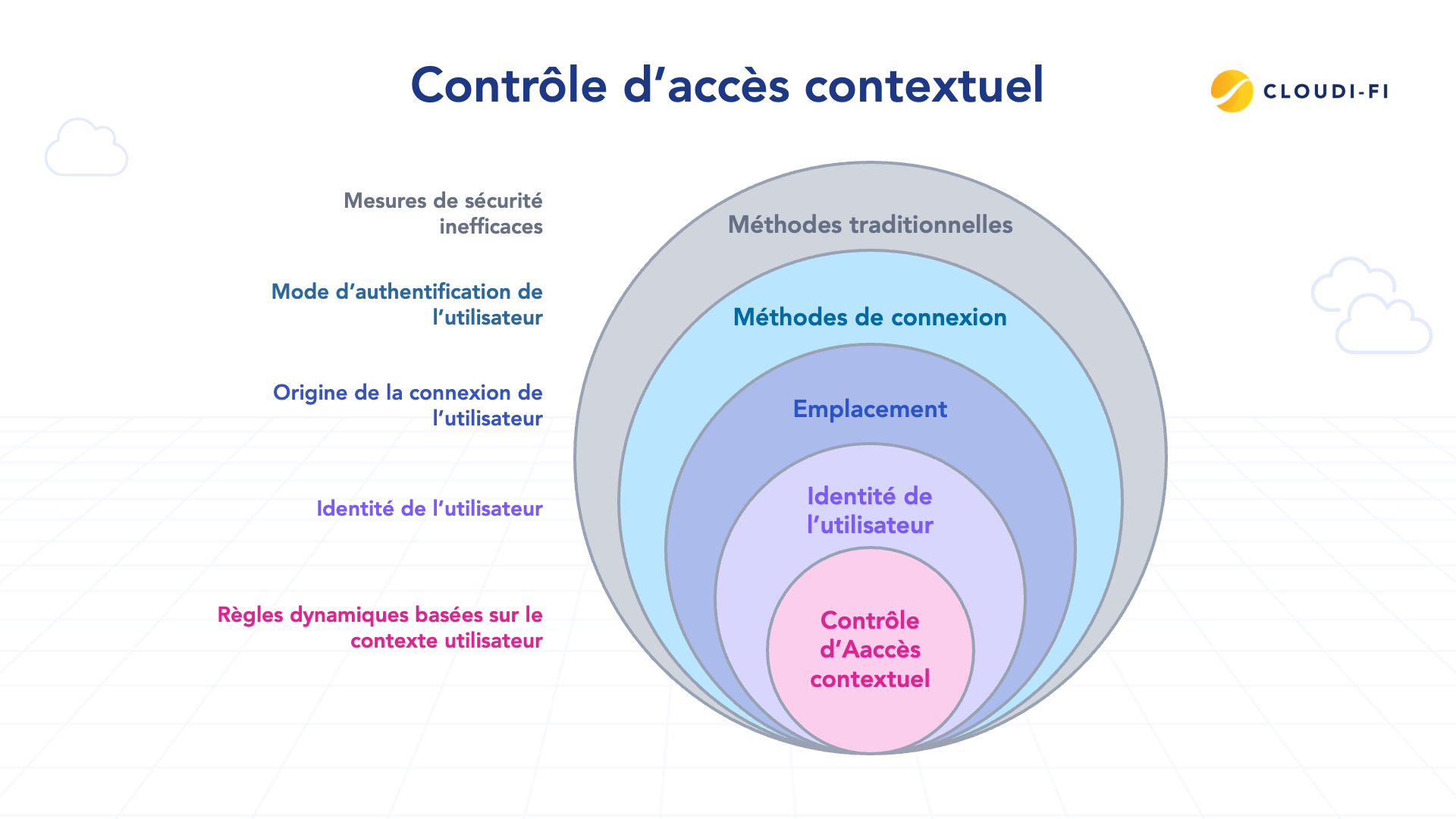

Les méthodes traditionnelles de sécurité réseau, telles que les VLAN, les adresses IP statiques ou les catégories de dispositifs, deviennent de moins en moins efficaces dans les réseaux modernes. Les utilisateurs se déplacent librement entre les sites, se connectent avec des dispositifs personnels et s’authentifient via des méthodes variées comme le SSO, l’inscription invité ou l’approbation par un sponsor. Cela nécessite une approche de contrôle d’accès contextuel, où les règles s’adaptent dynamiquement selon l’identité de l’utilisateur, sa localisation et le mode de connexion.

L’intégration de Cloudi-Fi et FortiGate répond à ce besoin en permettant l’application de politiques dynamiques basées sur un contexte riche, collecté lors de l’authentification via un Portail Captif.

Alain Sanchez, Field CISO (EMEA) chez Fortinet, à propos de la valeur ajoutée Fortinet × Cloudi-Fi :

« La nouvelle ère de la cybersécurité requiert flexibilité et granularité en temps réel dans la gestion de tous les aspects de l’accès et de l’identité. La combinaison de l’expertise Fortinet et des solutions avancées de contrôle d’accès réseau Cloudi-Fi permet une mise en œuvre rapide et basée sur des politiques du Zero Trust Network Access nouvelle génération. »

Les profils comme base du contrôle d’accès

Lorsqu’un utilisateur se connecte via un Portail Wi-Fi Guest avec la technologie Cloudi-Fi, un profil lui est automatiquement attribué en fonction de plusieurs critères :

- La méthode d’authentification utilisée (SSO, login social, email ou validation par sponsor)

- Le sponsor ou l’administrateur du lobby ayant provisionné le compte

- Les paramètres réseau tels que le SSID et la localisation

Chaque profil correspond à un ensemble prédéfini d’attributs RADIUS renvoyés au firewall FortiGate lors de l’authentification. Un attribut clé est Fortinet-Group-Name, suivant une convention telle que cloudifi-Employees, cloudifi-Guests ou cloudifi-Vendors.

Cette approche supprime le besoin de mappages statiques et permet une application flexible des politiques sans affecter manuellement les groupes ou configurer les VLAN sur le firewall.

Exemple : de l’identité à la politique en temps réel

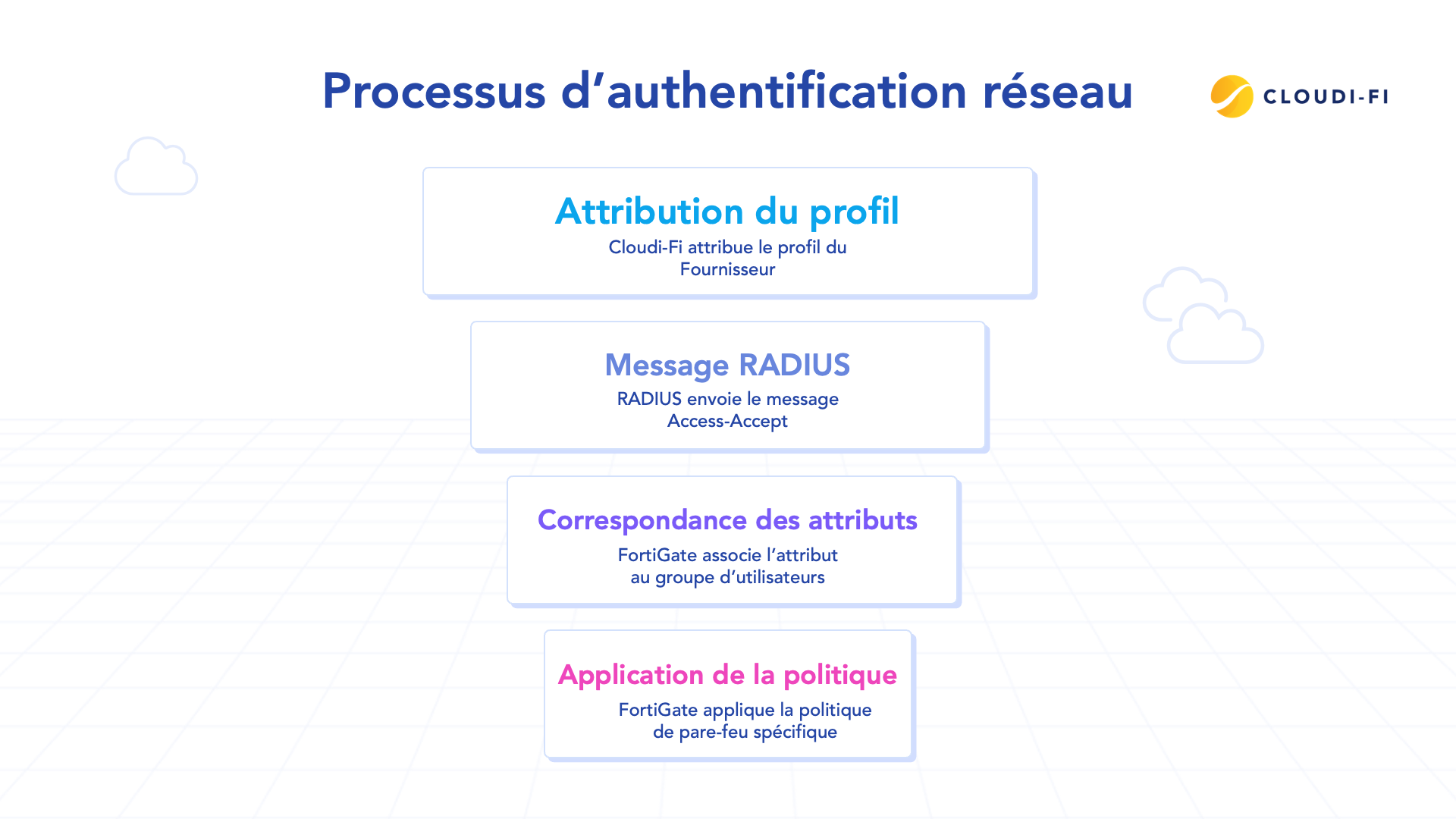

Un consultant se connecte au Wi-Fi de l’entreprise :

- Il s’authentifie via un formulaire de portail captif approuvé par un sponsor.

- Cloudi-Fi lui attribue le profil

Vendorsselon la méthode et le processus d’approbation. - Ce profil déclenche un message RADIUS Access-Accept contenant Fortinet-Group-Name = cloudifi-Vendors.

- FortiGate applique une politique spécifique : accès à certains référentiels et documentation interne, mais aucun accès aux systèmes financiers

Le contrôle d’accès est ainsi appliqué en temps réel, sans aucune reconfiguration statique du firewall.

Cas d’usage concrets

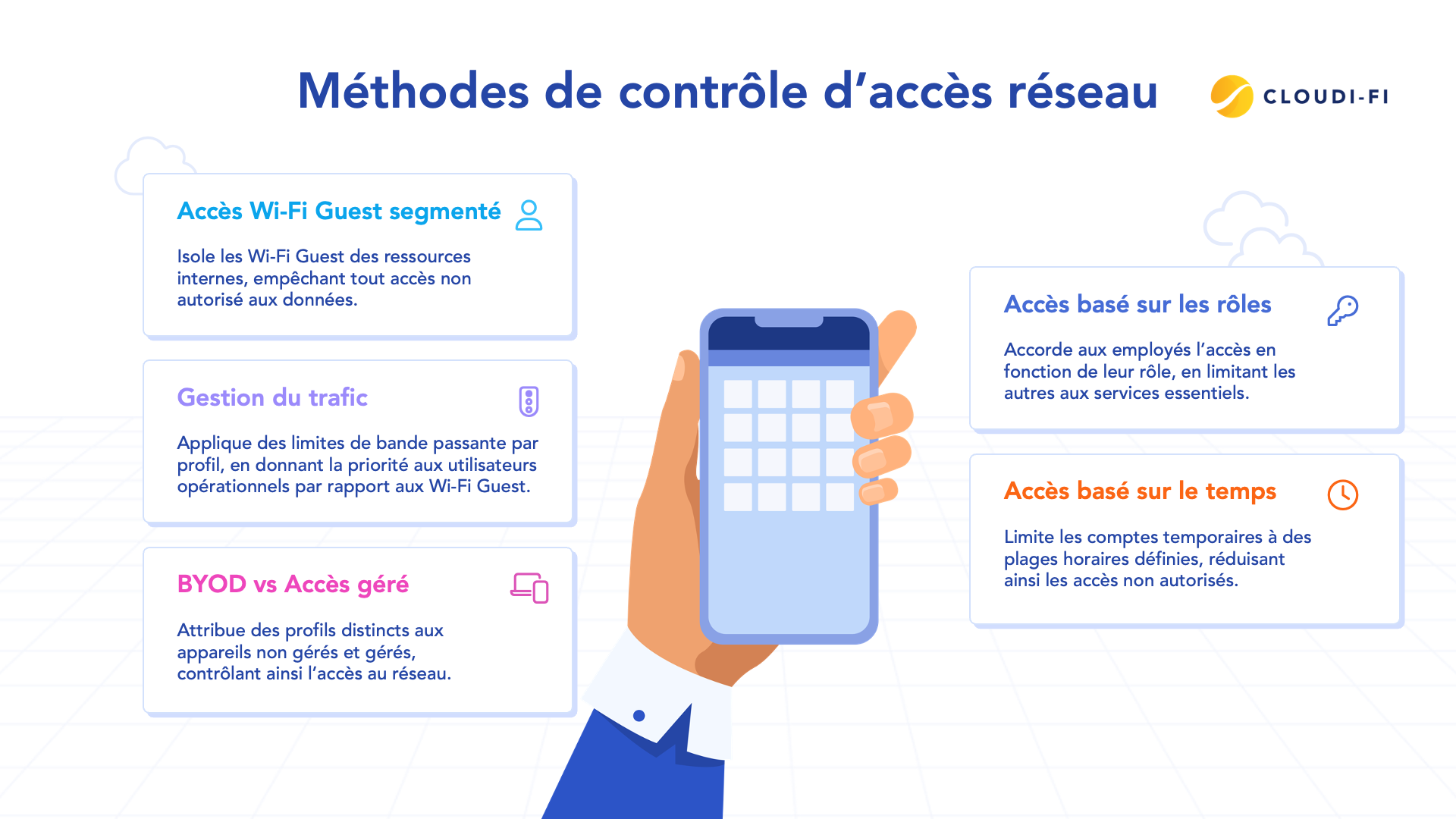

L’intégration FortiGate–Cloudi-Fi prend en charge de nombreux scénarios concrets de contrôle d’accès :

- Isolation des invités par rapport aux ressources internes tout en maintenant l’accès Internet, avec règles segmentées par site ou SSID

- Accès aux outils collaboratifs et dashboards internes pour les employés via SSO, tandis que d’autres utilisateurs sont limités aux services essentiels

- Limitation de la bande passante par profil, par exemple 5 Mbps pour le trafic invité

- Comptes temporaires ou visiteurs limités à une période définie grâce aux horaires FortiGate liés aux profils Cloudi-Fi

Ces scénarios suivent les principes du Zero Trust en réduisant la dépendance à la localisation réseau ou au type de dispositif et en appliquant des politiques basées sur l’identité et l’intention.

Avantages architecturaux clés

Ce modèle offre plusieurs avantages opérationnels :

- Définition décentralisée des politiques, application centralisée : Cloudi-Fi gère l’identité et les décisions de politique dans le cloud, tandis que FortiGate applique les règles localement à la périphérie du réseau. Cette séparation des responsabilités simplifie la gestion et améliore la scalabilité.

- Pas de dépendance au NAC sur site : Plus besoin de maintenir des appliances NAC héritées ou des VLAN complexes, réduisant coûts et complexité.

- Application dynamique basée sur la session : Les sessions utilisateur sont réévaluées à chaque connexion, ce qui permet aux politiques mises à jour d’entrer en vigueur automatiquement. Cela garantit que les règles d’accès sont toujours à jour et conformes aux dernières exigences de sécurité.

Consultez notre blog sur Connectivité en périphérie avec Starlink et Cloudi-Fi.

Conclusion

À mesure que les réseaux d’entreprise deviennent plus dynamiques et que les identités des utilisateurs se diversifient, un contrôle d’accès fin et adaptatif devient indispensable. FortiGate et Cloudi-Fi offrent une solution cloud-native évolutive pour appliquer des politiques qui suivent l’utilisateur, et non le dispositif ou le sous-réseau.

Cette intégration simplifie les opérations IT tout en respectant les principes Zero Trust, transformant le contrôle d’accès en un véritable reflet de la logique métier. En combinant gestion d’identité cloud et sécurité réseau, les organisations bénéficient d’un environnement plus sûr et efficace.

Commencez votre parcours avec Cloudi-Fi en cliquant sur le bouton Essayer Cloudi-Fi. Découvrez le partenariat Fortinet × Cloudi-Fi.